احتمالا حملهي Raccoon به هكرها اجازه شكستن رمزنگاري TLS را ميدهد

امروز گروهي از دانشگاهيان فعال در حوزهي تحقيقات امنيت شبكه بهصورت تئوري حملهاي را معرفي كردند كه با اعمال آن روي پروتكل رمزنگاري TLS ميتوان به اطلاعات حساسي دست پيدا كرد. پروتكل رمزنگاري TLS براي رمزگشايي از اتصال HTTPS بين متخصص و سرور استفاده ميشود و از دسترسي و خوانش ارتباطات حساس بين متخصص و سرور، دربرابر مهاجمان محافظت ميكند. اين حمله با نام Raccoon معرفي شده است و بهعنوان يكي از حملات اكسپلويتناپذير شناخته ميشود و البته براي اجراي آن به شرايط خاصي نياز است.

حملهي Raccoon چگونه انجام ميشود؟

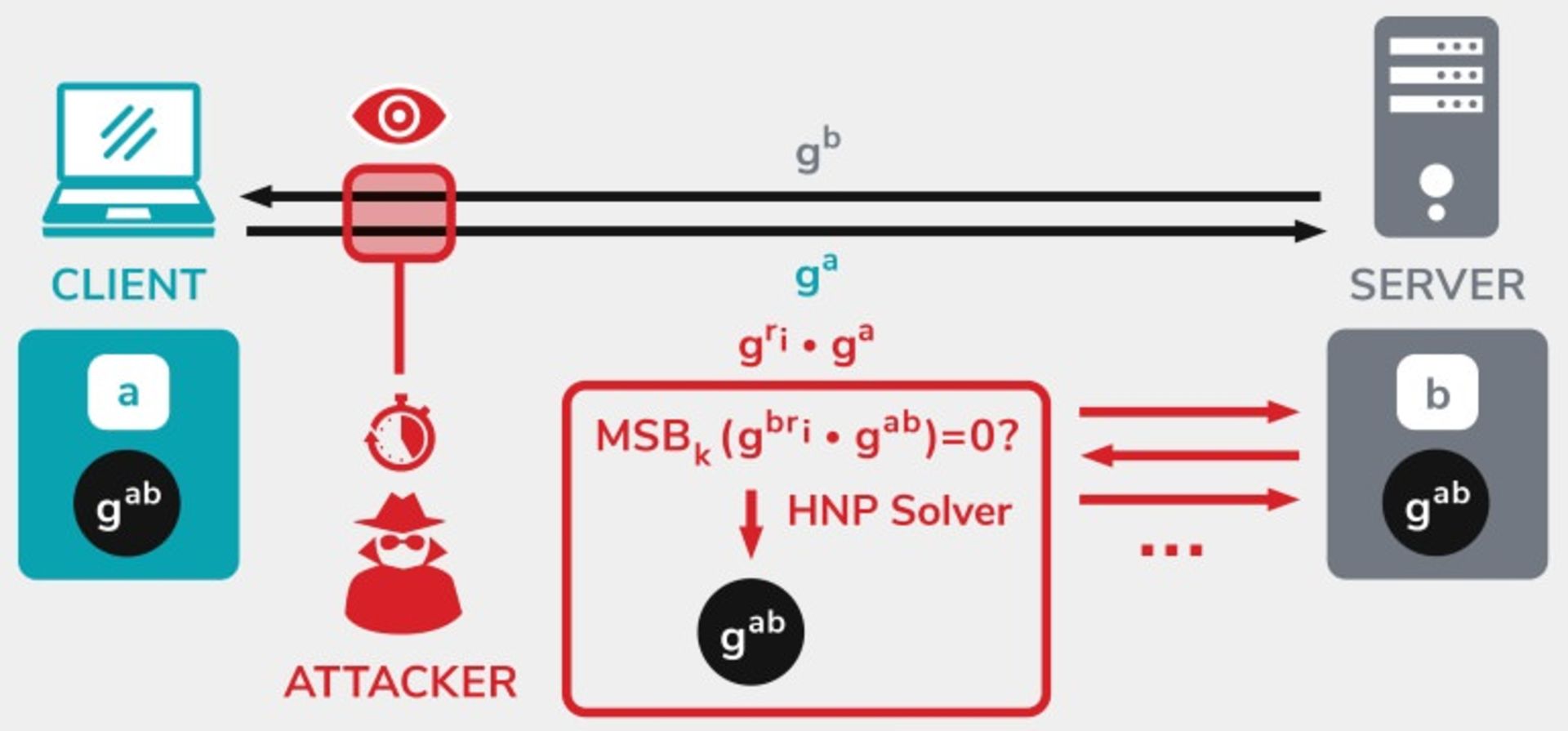

طبق مقالهاي كه امروز منتشر شده است، حملهي Raccoon درواقع در دستهبندي حملات زماني (Timing Attack) قرار ميگيرد كه در آن، مهاجم با تحليل و اندازهگيري زمان لازم براي اجراي عمليات رمزنگاري، بخشي از الگوريتم رمزنگاري را شناسايي ميكند. در حملهي Raccoon، هدف اصلي فرايند رمزنگاري پروتكل تبادل كليد ديفي-هلمن (Diffie-Hellman key exchange) است تا چند بايت از اطلاعات را بازيابي كند.

تيم محققان توضيح داد:

درنهايت، اين اطلاعات به مهاجم كمك ميكند تا مجموعهاي از معادلات را ايجاد كند و با بهكارگيري يك حلكننده براي مسئلهي عدد مخفي (Hidden Number Problem) رشتهي Pre Master Secret بين كلاينت و سرور را محاسبه كند.

بهطور خلاصه، رشتهي Pre Master Secret رشتهاي از چند بايت تصادفي است كه كلاينت به سرور ارسال ميكند. اين رشته اطلاعات با كليد عمومي (Public Key) يا رمزنگاري نامتقارن رمزگذاري ميشود و فقط ازطريق كليد خصوصي (Private Key) يا رمزنگاري متقارن مختص سرور، رمزگشايي خواهد شد.

براساس گزارش محققان، تمام سرورهايي كه براي برقراري اتصالات TLS از كليد پروتكل تبادل ديفيهلمن استفاده ميكنند، دربرابر اين حمله آسيبپذير خواهند بود. اين حمله، حملهاي سمت سرور است و امكان اجراي آن روي كلاينت، براي مثال مرورگرهاي وب، وجود ندارد. علاوهبراين، حملهي گفتهشده بايد براي هر اتصال بين كلاينت و سرور جداگانه انجام شود. ناگفته نماند كه نميتوان با استفاده از اين حمله، كليد خصوصي سرور را بازيابي كرد و تمام اتصالات را همزمان رمزگشايي كرد.

همانطوركه گفته شد، سرورهايي كه از پروتكل تبادل كليد ديفيهلمن و TLS 1.2 و نسخههاي قديميتر آن استفاده ميكنند، بدون شك دربرابر اين نفوذ آسيبپذير خواهند بود. همچنين، امنيت لايهي انتقال ديتاگرام يا همان DTLS نيز تحتالشعاع قرار خواهد گرفت؛ بنابراين، TLS 1.3 دربرابر اين حمله ايمن است.

احتمال اجراي حملهي Raccoon درعمل بسيار كم است

با اينكه محققان دربارهي آسيبپذيري رمزنگاري و احتمال شكستن رمز TLS و افشاي ارتباطات حساس بين كلاينت و سرور هشدار دادهاند، تيم تحقيقاتي اذعان كرده است كه اجراي حملهي Raccoon بسيار سختتر از آن است كه هركسي بتواند آن را انجام دهد.

در وهلهي اول، اجراي حمله به شرايط بسيار ويژه و خاصي وابسته است. در گزارش تيم تحقيقاتي آمده است:

آسيبپذيري كه به آن اشاره شد، براي اكسپلويتشدن و تزريق كدهاي مخرب به شرايط خاصي نياز دارد كه انجام آن را در عمل بسيار دشوار ميكند. اين آسيبپذيري مستلزم اندازهگيري زمانبندي بسيار دقيق روي پيكربندي يك سرور خاص است تا فرايند اكسپلويتشدن با موفقيت انجام شود.[مهاجم] بايد نزديك سرور هدف باشد تا عمليات اندازهگيري زمانبندي بسيار با دقت اجرا شود. هكر به اتصال قرباني نياز دارد تا از پروتكل تبادل كليد ديفيهلمن استفاده كند و سرور كليدهاي Ephermal را دوباره بهكار گيرد. درنهايت، مهاجم بايد اتصال اصلي را زيرانديشه متخصصين بگيرد تا اطلاعات لازم را بهدست آورد.

تيم تحقيقاتي باور دارد كه اجراي تمام اين فرايند براي يك هكر واقعي بسيار سخت است. محققان درادامه گفتهاند:

اين حمله درقياسبا حملهاي كه در آن مهاجم بايد پايههاي رمزنگاري مدرن مثل AES را بشكند، آنچنان پيچيده نيست؛ اما همچنان مهاجمي واقعي در كلاس جهاني احتمالا مسيرهاي ديگري را براي اجراي حمله انتخاب كند كه علاوهبر سادگي، اطمينان بيشتري به نتيجهي آن دارند.

حملهي گفتهشده مراحل اجراي اكسپلويت دشواري دارد؛ اما برخي از شركتهاي توسعهدهنده وظيفهي خود را انجام دادند و براي امنيت متخصصان خود بهروزرسانيهاي مرتبط را منتشر كردند. با اين تفاسير، مايكروسافت با شناسهي آسيبپذيري (CVE-2020-1596) و موزيلا و OpenSSL با شناسهي آسيبپذيري (CVE-2020-1968) و F5 Networks با شناسهي آسيبپذيري (CVE-2020-5929) بهروزرسانيهاي امنيتي لازم را عرضه كردند تا از حملات Raccoon جلوگيري كنند.

اطلاعات تكميلي متخصص با جزئيات بيشتر در وبسايت مرتبط به آدرس raccoon-attack.com دردسترس است. همچنين، در اين وبسايت فايل پيدياف مقالهي چاپشده نيز براي دانلود آماده شده است.

هم انديشي ها