دانشمندان علوم كامپيوتر گل سرسبد پروتكلهاي رمزنگاري را بهدست آوردند

براساس گزارش وبسايت وايرد، سال ۲۰۱۸ آيوش جِين، دانشجوي تحصيلات تكميلي دانشگاه لسآنجلس در كاليفرنيا، به ژاپن سفر كرد تا دربارهي ابزار رمزنگاري قدرتمندي صحبت كند كه او و همكارانش توسعه ميدادند. درحاليكه او رويكرد تيمش دربارهي مبهمسازي همسانگر (بهاختصار iO) را توضيح ميداد، يكي از مخاطبان در نهايت حيرت دستش را بلند و دربارهي موجوديت iO سؤال كرد. در آن زمان شكوترديد دربارهي اين موضوع شايع بود. اگر مبهمسازي همسانگر ساخته شود، با ايجاد نوعي ابزار كليديِ رمزنگاري كه مبناي پروتكلهاي رمزنگاري ديگري خواهد بود، نهتنها مجموعهاي از دادهها، بلكه عملكردهاي داخلي برنامههاي كامپيوتري را ميتواند مخفي كند. بواز باراك از دانشگاه هاروارد دراينباره ميگويد:

[ابزار] رمزنگاري بدوي بر تمامي آنها [ابزارهاي ديگر] تسلط خواهد داشت.

بااينحال براي بسياري از دانشمندان علوم كامپيوتري، ابزار iO ساختهشده با چنين قدرتي دور از واقعيت است. از سال ۲۰۱۳ تاكنون، دانشمندان اين حوزه براي مبهمسازي همسانگر چهار نسخهي كانديدا تعيين كردهاند؛ اما هنگاميكه ساير محققان درزهاي امنيتي اين ابزارهاي ساختهشده را كشف كردند، هيجان شديد دربارهي آنها رفتهرفته فروكش كرد. يووال ايشايي، محقق مؤسسهي Technion واقع در بندر حيفا در سرزمينهاي اشغالي ميگويد:

با افزايش حملات [امنيتي]، ممكن است جوي بهشدت منفي را شاهد باشيد. محققان حيرت كردهاند كه چه كسي برنده خواهد بود: سازندگان [ابزارها] يا شكنندگان [امنيت آنها]؟

شفيع گلدواسر، مدير مؤسسهي سيمونز در بخش تئوري محاسباتِ دانشگاه بركليِ كاليفرنيا، دربارهي مبهمسازي همسانگر توضيح ميدهد:

افرادي بودند كه جانفشاني ميكردند و به iO اعتقاد داشتند و روي اين ابزار كار ميكردند؛ اما با گذشت سالها اين افراد كمتر و كمتر شدند.

اكنون جين بههمراه هويجيا لين از دانشگاه واشنگتن و اميت ساهاي، مشاور جين در دانشگاه كاليفرنيا، پرچمداري سازندگان iO را برعهده گرفتهاند. در مقالهاي كه ۱۸ آگوست الكترونيك منتشر شد، اين سه محقق اولينبار نشان ميدهند كه چگونه ميتوان تنها با استفاده از «پيشفرضهاي استاندارد امنيتي»، ابزار مبهمسازي همسانگر را ايجاد كرد.

پروتكل رمزنگاري فقط بهاندازهي مفروضات آن امنيت دارد و ابزارهاي پيشين در حوزهي iO روي بنيادهايي آزمايشنشده و متزلزلي ايجاد شده بودند

تمامي پروتكلهاي رمزنگاري براساس فرضيات استوار هستند. برخي از آنها همچون الگوريتم معروف RSA بر اين باور رايج مبتني هستند كه كامپيوترهاي استاندارد هيچگاه نميتوانند حاصلضرب دو عدد اول بزرگ را بهسرعت تجزيه كنند. پروتكل رمزنگاري فقط بهاندازهي مفروضات آن امنيت دارد و ابزارهاي پيشين در حوزهي iO روي بنيادهايي آزمايشنشده و رويهمرفته متزلزلي ايجاد شده بودند. درمقابل، پروتكل جديد به مفروضات امنيتي وابسته است كه در گذشته بهصورت گستردهاي مطالعه و استفاده شدهاند. ايشايي ميگويد:

جدا از پيشرفت واقعا شگفتانگيز، اين فرضيات پابرجا خواهند ماند.

آيوش جِين، دانشجوي تحصيلات تكميلي دانشگاه لسآنجلس در كاليفرنيا

درحاليكه اين پروتكل براي استفاده در متخصصيهاي دنياي واقعي هنوز آماده نيست، از انديشه متخصصينات تئوري راهحلي آني براي ساخت مجموعهاي از ابزارهاي رمزنگاري خواهد بود كه پيشتر دردسترس نبودهاند. بهعنوان نمونه، پروتكل يادشده ايجاد رمزگذاري «انكارپذير» را امكانپذير ميكند. با اين نوع رمزگذاري فرد مهاجم نميتواند مشخص كند كه دادههاي متن آشكار هستند يا رمزنگاري شدهاند. در مثالي ديگر، امكان استفاده از رمزگذاري «كاربردي» نيز مهيا ميشود. در اين نوع رمزگداري، ميتوانيد با اعطاي سطوح مختلفي از دسترسي به متخصصان منتخب براي انجام محاسبات، استفاده از دادههايتان را براي آنها امكانپذير كنيد. ايشايي خاطرنشان كرد:

اكنون ديگر شكوشبههاي دربارهي موجوديت مبهمسازي همسانگر باقي نخواهد ماند. [چنين موضوعي] همچون پاياني خوش است.

گل سرسبد

دانشمندان حوزهي كامپيوتر چندين دهه بهدنبال يافتن راهكاري همهجانبه براي مبهمسازي كدهاي برنامههاي كامپيوتري هستند تا متخصصان بدون دسترسي به اسرار درون آنها، امكان استفاده از نرمافزارهاي مذكور را داشته باشند. مبهمسازي برنامهها متخصصدهاي فراواني امكانپذير ميكند. براي مثال، بهمنظور واگذاري وظايفي بهويژه به افراد ديگر در ارتباط با اطلاعات بانكي يا حسابهاي رايانامه، ميتوان از نرمافزار مبهمشده استفاده كرد و نگران اين نبود كه برنامهي يادشده براي اهدافي ديگر يا خواندن رمزهاي حسابهاي متخصصي استفاده ميشود. البته درصورتيكه نرمافزار رمزها را بهصورت خروجي منتشر كند، امنيت كافي وجود نخواهد داشت. با وجود آنچه گفته شد، تمامي تلاشها براي ساخت مبهمسازهاي متخصصدي تاكنون بينتيجه بوده است. ساهاي ميگويد:

آنهايي كه به دنياي واقعي پا گذاشتند، معمولا تنها چند ساعت پس از انتشار بهصورت مفتضحانهاي با شكست روبهرو شدند. در بهترين حالت، آنها سرعت مهاجمان را اندكي كاهش دادند.

سال ۲۰۰۱، اخبار ناگواري دربارهي جنبهي متخصصدي مبهمسازي منتشر شد. در اين گزارشها، ادعا شده بود كه قويترين نوع مبهمسازي غيرممكن است. در روش مذكور كه «مبهمسازي جعبهي سياه» ناميده ميشود، مهاجمان جز آنچه هنگام استفاده از نرمافزار يا در خروجي آن مشاهده ميكنند، در ارتباط با برنامه هيچ موضوعي ديگري را نبايد درك كنند. ساهاي و باراك و پنج تحليلگر ديگر نشان دادند كه برخي برنامهها در انتشار اطلاعات مخفيشان آنچنان مصمم هستند كه گويي مبهمسازي كامل آنها غيرممكن است.

اين برنامهها بهصورت ويژهاي براي بهچالشكشيدن مبهمسازي ساخته شدهاند و به نرمافزارهاي دنياي واقعي شباهتي ندارند؛ درنتيجه، اميد دانشمندان به وجود نوعي از مبهمسازي است كه بهدليل ضعيفبودن اجراي آن امكانپذير است؛ اما اين برنامه درعينحال بايد آنقدر قوي باشد كه انواع اسرار واقعا بااهميت مردم را مخفي كند. همان محققاني كه ادعا كردند مبهمسازي جعبهي سياه غيرممكن است، جايگزيني احتمالي را در مقالهي خودشان مطرح كردند: مبهمساز همسانگر.

اميت ساهاي، مشاور جين در دانشگاه كاليفرنيا

iO ازانديشه متخصصين ظاهري مفهوم چندان مفيدي بهانديشه متخصصين نميرسد. اين روش بهجاي اينكه مستلزم مخفيسازي اسرار برنامه باشد، بهسادگي بر مبهمسازي برنامه استوار است. در iO، مبهمسازي بايد بهاندازهاي باشد كه هنگام اجراي وظيفهاي مشابه در كنار نرمافزاري متفاوت، تشخيص نسخهي مبهمشده از نسخهي اصلي ممكن نباشد.

پروتكل جديد iO به مفروضات امنيتي وابسته است كه در گذشته، بهصورت گستردهاي مطالعه و استفاده شدهاند

بااينحال، مبهمسازي همسانگر قويتر از حد تصور است. براي مثال، فرض كنيد برنامهاي داريد كه برخي از وظايف مربوط به حساب بانكيتان را انجام ميدهد؛ اما اين نرمافزار رمزعبورِ رمزگذارينشدهي شما را شامل ميشود و شما را دربرابر افراد كنترلكنندهي برنامه آسيبپذير ميكند. اگرچه ممكن است نرمافزاري با توانايي انجام وظايف مشابه وجود داشته باشد كه رمزتان را مخفي كند، مبهمساز همسانگر نيز آنچنان قدرتمند خواهد بود كه بهصورت موفقيتآميزي از افشاي رمز جلوگيري كند.

دانشمندان علوم كامپيوتري در طول سالها نشان دادند كه ميتوان از iO بهعنوان زيربناي تقريبا تمامي پروتكلهاي رمزنگاريِ تصورپذير بهجز مبهمسازي جعبهي سياه استفاده كرد. اينها هم وظايف رمزگذاري كلاسيك همچون رمزنگاري كليد عمومي (در تبادلات الكترونيك استفاده ميشود) و هم وظايف رمزگذاري خيرهكنندهي نوين همچون رمزنگاري كاملا همومورفيك را دربر ميگيرد كه در آن، سيستم محاسبهگر ابري بدون اطلاع از محتويات دادههاي رمزگذاريشده ميتواند روي آنها پردازش كند. همچنين، مبهمساز همسانگر ميتواند مبناي پروتكلهاي رمزنگاري باشد كه نحوهي ايجاد آنها نامشخص است. براي مثال، رمزگذاري انكارپذير يا متخصصدي. رافائل پاس از دانشگاه كرنل دربارهي iO ميگويد:

اين [رمزنگاري] واقعا بهنوعي گل سرسبد پروتكلهاي رمزنگاري است. با دستيابي به اين [ابزار]، اساسا ميتوان هرچيزي را بهدست آورد.

در سال ۲۰۱۳، ساهاي و پنج نويسندهي همكارش پروتكلي از iO را پيشنهاد كردند كه برنامهي كامپيوتري را همچون جورچين بخشبندي و سپس براي مبهمسازي هر بخش از نرمافزار، از ابزار رمزنگاري با نام «نقشههاي چندخطي» استفاده ميكرد. در اين حالت، اگر بخشها بهدرستي دركنارهم قرار گيرند، مبهمسازي لغو ميشود و برنامه همانطور عمل ميكند كه در انديشه متخصصين گرفته شده است؛ بااينحال، هر بخش جداگانه بيمعني بهانديشه متخصصين ميرسد. از اين پروتكل بهعنوان نوعي موفقيت استقبال و دَهها مقاله براي تصديق آن نگاشته شد؛ ولي در مدت چند سال، محققان ديگر نشان دادند كه نقشههاي چندخطي استفادهشده در روند مبهمسازي ايمني كافي را ندارند. كانديدهاي ديگري نيز معرفي شدند كه رفتهرفته شكست خوردند. باراك ميگويد:

اين نگراني وجود داشت كه شايد پروتكل iO سراب و دستيابي به آن غيرممكن باشد. مردم احساس كردند كه تمامي اين پروژه محكوم به شكست است.

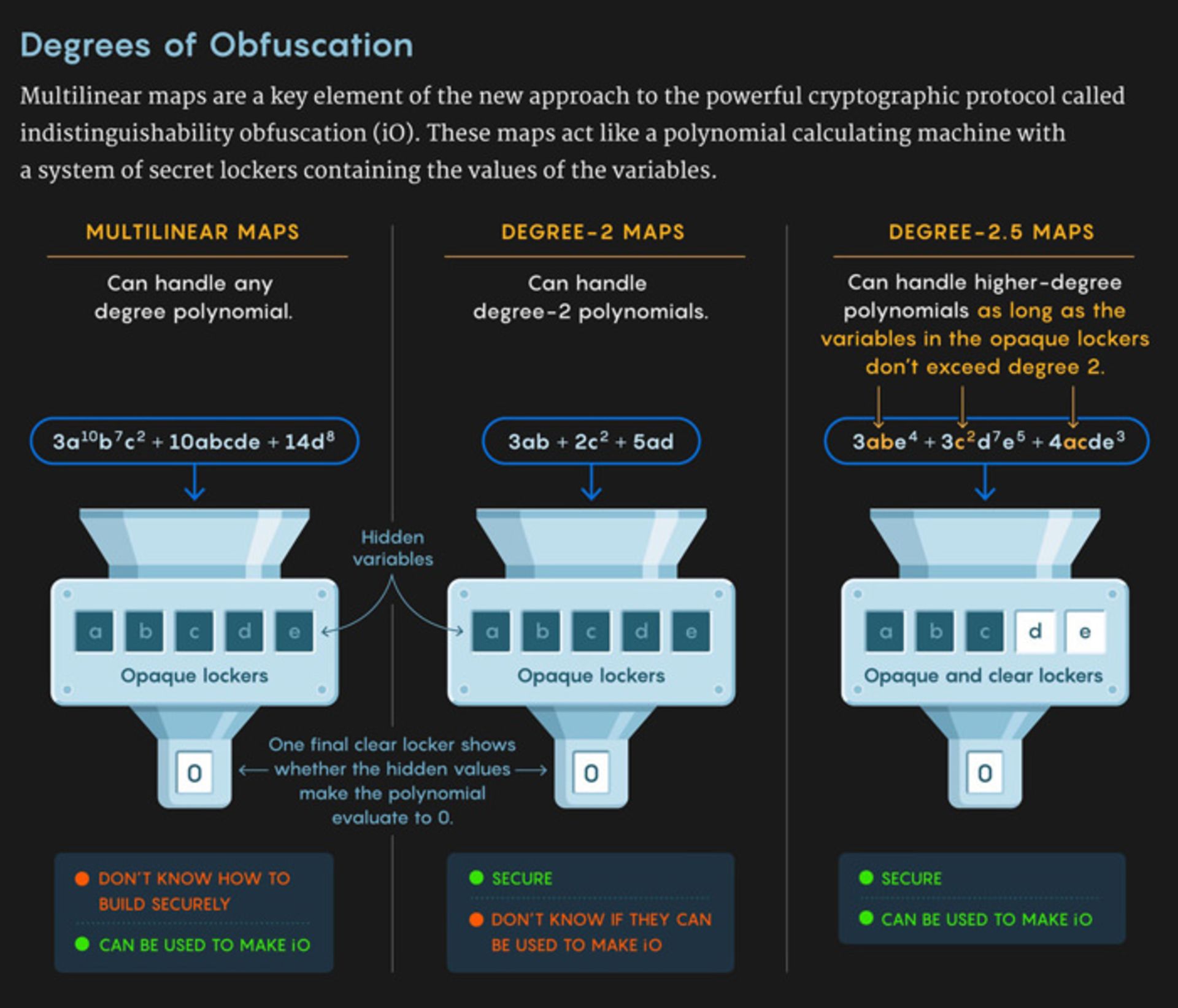

سال ۲۰۱۶، لين كشف اين موضوع را شروع كرد كه شايد با كاهش نياز به تعداد زياد نقشههاي چندخطي، بتوان بهسادگي با ضعفهاي آنها كنار آمد. نقشههاي چندخطي اساسا راههايي محرمانه از محاسبات با عبارات رياضي چندجملهايِ حاصل از جمع و ضرب اعداد و متغيرها همچون 3xy+2yz2 هستند. جين توضيح داد كه اين نقشهها شامل چيزي شبيه به ماشين محاسبات عبارات رياضي هستند كه به سيستمي از قفلكنندههاي مخفيِ داراي مقاديري از متغيرها متصل است. متخصص عبارتي چندجملهاي را وارد ميكند كه ماشين امكان مطالعه آن را داشته باشد و سپس، با نگاه به داخل قفلكنندهي آخر درمييابد كه آيا مقادير پنهان باعث صفر شدن نتيجهي عبارت ميشود يا خير.

براي امنيت بيشتر طرح، متخصص نبايد محتويات قفلكنندههاي ديگر يا اعدادي را درك كند كه در طول مسير توليد شدهاند. ساهاي ميگويد:

اميدوار بوديم كه اين سيستم عملكرد درستي داشته باشد؛ اما در تمامي نقشههاي چندخطي كانديدايي كه متخصصان ايجاد كرده بودند، روند بازكردن قفلكنندهي آخر اطلاعاتي را دربارهي محاسبات آشكار ميكرد كه نبايد فاش ميشدند.

باتوجهبه اينكه تمامي ماشينهاي نقشهي چندخطي پيشنهادشده ضعفهاي امنيتي داشتند، لين به اين فكر كرد كه شايد با استفاده از ماشينهاي بينياز به محاسبهي انواع مختلف از عبارات چندجملهاي، راهي براي ساخت iO وجود داشته باشد و درنتيجه، ايجاد نوع ايمن آن آسانتر شود. چهار سال پيش، او از نحوهي ايجاد iO با بهرهگيري از نقشههاي چندخطي آگاهي يافت كه درجهي آنها ۳۰ يا كمتر است. درواقع در اين نوع نقشههاي چندخطي، هر جمله محصولِ حداكثر سي متغير است. در سالهاي بعد، او و ساهاي و محققان ديگر بهتدريج دريافتند كه چگونه ميتوان درجهي جملات را حتي پايينتر آورد. درنهايت، آنها توانستند نحوهي ساخت iO با استفاده از نقشههاي چندخطي درجه سه را نشان دهند.

هويجيا لين از دانشگاه واشنگتن

ايجاد مبهمساز همسانگر با اين روش حداقل روي كاغذ پيشرفت بزرگي محسوب ميشد؛ اما بهگفتهي جين، اشكال ديگري وجود داشت. جملات درجه سه ازانديشه متخصصين امنيتي با چندجملهايهاي درجه بالاتر تفاوتي ندارند و ضعف امنيتي دارند. تنها نقشههاي چندخطي كه محققان ميتوانند نوع ايمنشان را بسازند، آنهايي هستند كه چندجملهايهاي درجه دو يا كمتر را محاسبه ميكنند. لين به جين و ساهاي ملحق شد تا دريابد چگونه ميتوان از نقشههاي چندخطي درجه دو iO ساخت؛ اما تلاشهاي آنها براي مدتي بسيار طولاني بينتيجه ماند. ساهاي يادآوري ميكند:

آن دوره بسيار تاريك و افسردهكننده بود؛ چراكه قبرستاني پر از ايدههاي ناموفقمان ايجاد شده بود.

تيم آنها سرانجام همراه با پرابهنجان آنانت، محقق دانشگاه كاليفرنيا و سانتا باربارا و كريستين مت از پروژهي بلاكچين Concordium براي سازش با موانع پيش رو ايدهاي مطرح كردند. باتوجه به اينكه ساخت iO مستلزم نقشههاي چندخطي درجه سه است و دانشمندان فقط براي نقشههاي درجه دو ساختارهاي ايمني را متصور بودند، اين ايده پيش آمد كه چرا از نقشههاي درجه ۲٫۵ استفاده نشود؟

iO بهنوعي گل سرسبد پروتكلهاي رمزنگاري است و با دستيابي به اين ابزار، اساسا ميتوان هر چيزي بهدست آورد

محققان سيستمي را تصور كردند كه در آن، برخي قفلكنندهها پنجرهاي شفاف دارند و متخصصان ميتوانند مقادير موجود در آنها را ببينند. چنين ايدهاي وظيفهي پنهانسازي بيشازحد اطلاعات را از دوش ماشين برميدارد. براي حفظ تعادل ميان قدرت نقشههاي چندخطي درجه بالاتر و امنيت نقشههاي درجه دو، ماشين اجازه دارد جملات با درجه بالاتر از دو را محاسبه كند؛ اما محدوديتي وجود دارد: چندجملهايها در متغيرهاي مخفيشده بايد درجه دو باشند. براساس گفتههاي لين، آنها سعي كردهاند كه سطح مخفيكاري بهاندازهي نقشههاي چندخطي متداول نباشد. محققان نشان دادند امكان ساخت اين سيستمهاي قفلكنندهي تركيبي با امنيت بالا وجود دارد.

با تمام آنچه گفته شد، تيم اين دانشمندان براي ايجاد iO از اين نقشههاي چندخطي به عنصري نهايي نياز داشت؛ يعني مولدي شبهتصادفي كه رشتهاي از بيتهاي تصادفي را به رشتهاي طولانيتر تبديل ميكند. رشتهي حاصلشده بايد آنچنان تصادفي بهانديشه متخصصين برسد كه كامپيوترها را فريب دهد. نحوهي ايجاد اين مولد همان چيزي است كه جين و لين و ساهاي در مقالهي جديدشان به آن اشاره كردهاند. ساهاي ميگويد:

آخرين ماه [از انجام تحقيقات] يا آن زمانيكه در سيل ناگهاني تماسهاي تلفني همهچيز مرتب شد، دورهي بسيار شگفتانگيزي بود.

نتيجهي تحقيقات اين تيم پروتكل iO است كه درنهايت از وجود ضعف در نقشههاي چندخطي جلوگيري ميكند. بهگفتهي پاس، نتيجهي كار آنها بسيار زيبا بهانديشه متخصصين ميرسد. امنيت اين طرح بر چهار فرضِ رياضي استوار است كه پيشتر، بهطورگستردهاي در ساير حوزههاي رمزنگاري استفاده شدهاند و حتي يكي از اين فرضيات با عنوان «توازن يادگيري با نويز» حداقل مطالعه شده و با موضوعي مرتبط است كه از دههي ۱۹۵۰ در دست مطالعه قرار دارد.

تنها عاملي كه ميتواند طرح جديد را با شكست مواجه كند، كامپيوتر كوانتومي است. اگر نوع قدرتمند از دستگاه يادشده ساخته شود، خطر بالقوهاي براي پروتكل iO خواهد بود. يكي از چهار فرضيهي مذكور دربرابر حملات كوانتومي آسيبپذير است؛ بااينحال در چند ماه گذشته، پاس و محققان ديگر با ارائهي رويكردي جداگانه از طرح اصلي در سه مقالهي جداگانه، مسير بالقوه متفاوتي براي iO معرفي كردند كه حتي دربرابر حملات كوانتومي نيز ايمن است.

براساس گفتههاي چندين پژوهشگر، اين نسخههاي جديد از مبهمساز همسانگر درمقايسهبا پروتكل جين و لين و ساهاي، روي فرضيات كمتراثباتشدهاي استوار هستند. البته باراك توضيح ميدهد احتمال دارد دو رويكرد در سالهاي آتي تركيب شوند تا نوعي مبهمساز همسانگر را ايجاد كنند كه روي فرضيات استاندارد امنيتي استوار و دربرابر حملات كوانتومي مقاوم است.

براساس پيشبينيهاي ايشايي، تحقيقات جين و لين و ساهاي محققان جديد در اين حوزه را اغوا خواهد كرد كه طرح را بهصورت متخصصديتري دنبال كنند و رويكردهاي جديدي را توسعه دهند. او خاطرنشان ميكند:

هنگاميكه دريافتيد چيزي ازانديشه متخصصين اصولي امكانپذير است، كاركردن در آن حوزه از جنبهي روانشناسي آسانتر خواهد بود.

پيش از آنكه اين پروتكل در متخصصيهاي دنياي واقعي استفاده شود، دانشمندان كارهاي زيادي بايد روي آن انجام دهند و تغييرات خاصي اعمال كنند. البته براساس گفتههاي دانشمندان، انجام چنين اقداماتي طبيعي و قابلانتظار است. پاس توضيح ميدهد:

در حوزهي رمزنگاري، بسياري از مفاهيم وجود دارد كه هنگام معرفي آنها اولينبار مردم ميگفتند كه اين تنها تئوري خالص است و هيچگاه عملي نخواهد شد. بااينحال، اكنون پس از گذشت دَه يا بيست سال گوگل در حال پيادهسازي مفاهيم مذكور است.

باراك ميگويد راه دستيابي به پروتكل متخصصدي از موفقيت انديشه متخصصيني ممكن است طولاني باشد. او ادامه ميدهد:

ميتوانيد تصور كنيد كه احتمالا پنجاه سال بعد در جزوه رايگانهاي درسي رمزنگاري بهطوركلي گفته ميشود اين ساختار بسيار سادهي iO است و اكنون با استفاده از آن تمامي موارد پنهان باقيمانده را استخراج خواهيم كرد.

هم انديشي ها