نقص امنيتي در پردازندههاي رايزن AMD

در هفتهي اخير، شركت امنيتي CTSlabs گزارشهايي در مورد وضعيت امنيتي و نفوذپذيري پردازندهاي شركت AMD منتشر كرده است كه بر اساس آنها، حتي امنترين بخش پردازندههاي مختلف AMD هم امكان سوءاستفادهي هكرها و بدافزارها را مهيا ميسازد. براي سوءاستفاده از اين پردازندهها، هكرها بايد ابتدا به شكل فيزيكي به كامپيوتر هدف دسترسي داشته باشند؛ اما در صورت وقوع اين اتفاق، آنها قادر خواهند بود خسارات جبران ناپذيري به بار آورند.

براي توضيح سادهي نقصهاي امنيتي پردازندهاي رايزن، اعضاي اين شركت امنيتي اقدام به انتشار ويديويي كرده و در آن ۱۳ نقص امنيتي پردازندههاي ايامدي را به تصوير كشيدهاند. به انديشه متخصصين ميرسد كه اين حفرههاي امنيتي، هم در پردازندهاي سري رايزن AMD و هم در خط توليد EPYC وجود داشته باشند.

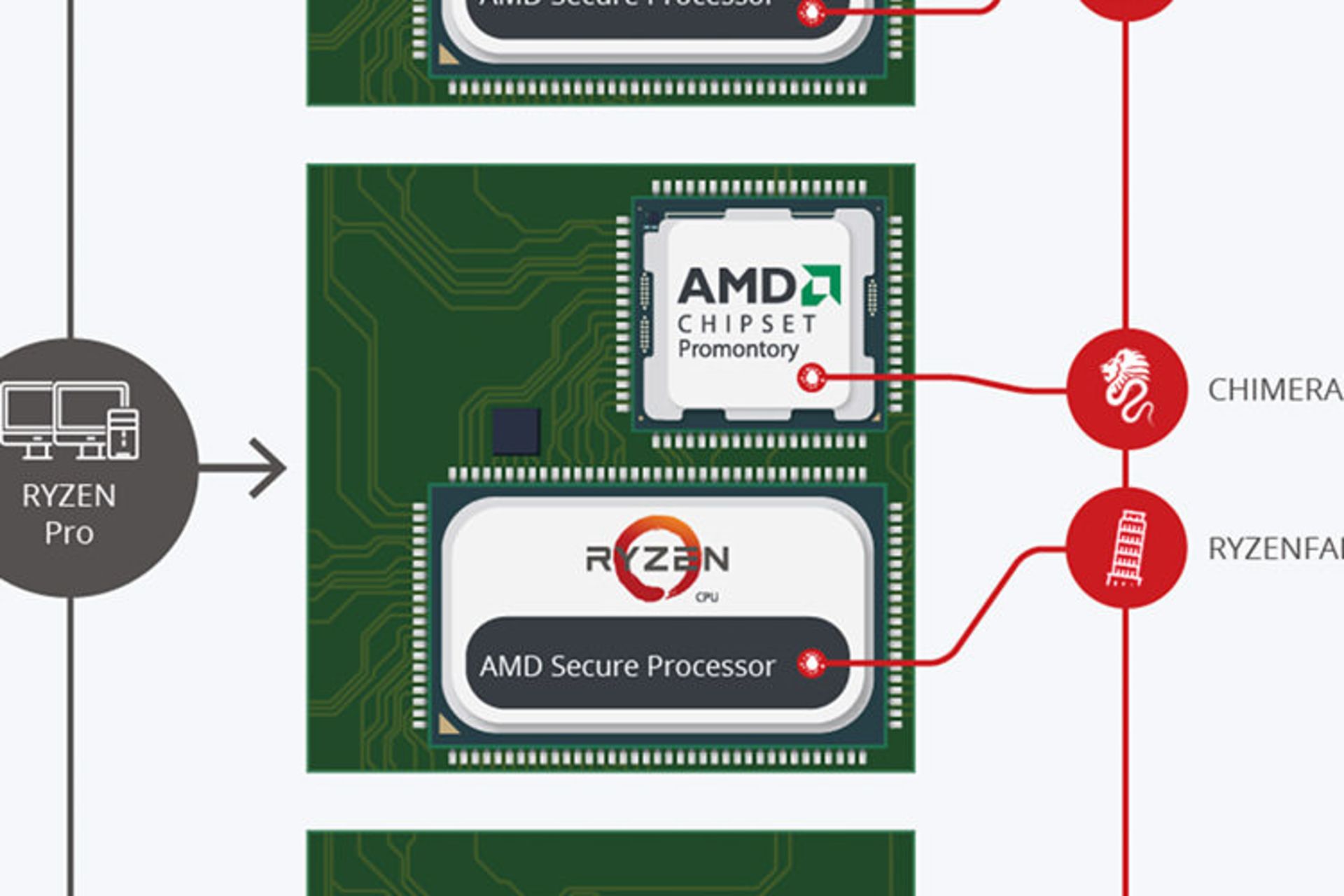

بر اساس گزارشهاي منتشرشده، چهار دستهي مختلف از آسيبپذيريهاي امنيتي در پردازندهاي رايزن كشف شدهاند. به هر كدام از اين دستهها نامي تعلق گرفته است و به ترتيب Ryzenfall ،Masterkey ،Fallout و Chimera نام دارند. اگرچه اين نامها در نگاه اول براي سري جديد پردازندهاي گيمينگ AMD جذاب ميرسند؛ اما در واقع بر اساس ويژگيهاي هر آسيبپذيري و حفرهي امنيتي انتخاب شدهاند.

حفرهي امنيتي Ryzenfall به مهاجمان امكان ميدهد تا كنترل واحد پردازندهي امن (AMD Secure Processor) را در ايستگاههاي كاري رايزن، رايزن پرو و رايزن موبايل در اختيار بگيرند. حفرهي Fallout سرورهاي EPYC را تحت تأثير قرار ميدهد و به مهاجمان امكان نوشتن و خواندن اطلاعات را در حافظهي (VTL-1) و SMRAM ميدهد كه تحت محافظت Windows Credential Guard هستند.

حفرهي Chimera ايستگاههاي كاري رايزن و رايزن پرو را تحت تأثير قرار ميدهد و شامل دو سري درب پشتي (Backdoor) است كه به انديشه متخصصين ميرسد به وسيلهي سازندگان تعبيه شده باشند. اين حفرهها كه يكي در لايهي فرمور و ديگري در لايهي سختافزار (ASIC) ديده شدهاند، قابليت تزريق كدهاي مخرب را به پردازندهاي رايزن AMD به وجود ميآورند.

وجود حفرهي Masterkey با موفقيت روي سرورهاي EPYC و ايستگاههاي كاري رايزن آزمايش شده و به اثبات رسيده است و به انديشه متخصصين ميرسد در رايزن پرو و رايزن موبايل هم وجود داشته باشد. مهاجمان قادرند با استفاده از حفرهي Masterkey سيستم محافظتي Windows Credential Guard را دور بزنند و از طريق دستكاري در سيستم امنيتي مبتني بر فرمور شركت AMD، به واحد پردازندهي امن نفوذ كنند. حفرهي امنيتي Masterkey قادر به ايجاد صدمات سختافزاري و از كار انداختن سيستم هدف است.

شركت امنيتي CTSlabs اظهار داشته است كه AMD، مايكروسافت و ساير شركتهايي كه قادر به ارائهي وصلههاي امنيتي هستند، قبل از انتشار اين اطلاعات براي عموم، در جريان جزئيات متخصص اين حفرههاي امنيتي قرار گرفتهاند. اين شركت در ادامه افزوده است كه جزئيات متخصص كه ميتواند مورد استفاده تبهكاران و هكرها قرار گيرد هم به شكل عمومي منتشر نشدهاند.

So this https://t.co/vYktqat10K business... CTS Labs asked us to review their research last week, and sent us a full technical report with PoC exploit code for each set of bugs.— Dan Guido (@dguido) March 13, 2018

در زمان انتشار اين خبر، هنوز هيچ راه حلي براي رفع نقصهاي امنيتي جديد از طرف AMD، مايكروسافت و ساير شركتهاي مرتبط با اين حوزه منتشر نشده است. دان گايدو، از متخصص كارشناسان امنيتي Trail of Bits، در يك توييت وجود نقصهاي امنيتي كه توسط CTSlabs معرفي شدهاند، تأييد كرده است. اگر شما يا سازماني كه در آن مشغول به كار هستيد، تحت تأثير نقصهاي امنيتي جديد AMD قرار گرفتهايد، بايد گفت كه هنوز راه حلي وجود ندارد و بايد در روزهاي آينده منتظر واكنش شركتهاي مرتبط با اين حوزه ماند.

هم انديشي ها