چرا ترافيك گوگل به روسيه و چين هدايت شد؟

روز دوشنبهي اين هفته، بخشي از جريان ترافيك اينترنت كه قرار بود از مسير پلتفرم ابري گوگل هدايت شود، به مدت دو ساعت سر از مسيرهاي پيشبيني نشدهاي در روسيه و چين درآورد. درحالي كه علت اين تغيير مسير غيرمترقبه، نوعي حمله ترافيكربايي يا Traffic Hijacking جلوه داده شد، ليكن معلوم شد اين حادثه، حاصل يك اشتباه ساده بوده كه اين پيامد نامطلوب را بهدنبال داشته است (بعضاً دولتها از اين تكنيك براي رصد و شنود فعاليت كارابران وب يا اعمال سانسور محتوا استفاده ميكنند كه در نوع خود يك حمله و اختلال مهم به شمار ميرود).

گوگل عنوان كرده كه تقريباً تمام ترافيك هدايتشده از جانب مركز سرويسهايش رمزگذاريشده هستند و فارغ از محتواي آنها، در جريان حادثه هيچ خطري متوجه آنها نبوده است. در آن ساعت، همزمان با عبور ترافيك از سوئيچ آياسپيها، برخي موسسات نظارتي نظير ThousandEyes، علائمي از حملات مخرب BGP Hijacking مشاهده كردند. در اين حملات با دستكاري پروتكل دروازهاي مرزي يا به اصطلاح BGP، بهطور خودكار ارائهدهندگان خدمات اينترنت درگير كنترل و هدايت ترافيك وب مطابق با برنامهريزي اخلالگر ميشوند.

مشاهدات ThousandEyes حاكي از اصلاح مسير ترافيك گوگل از آياسپي Transtelecom روسيه به ChinaTelecom از طريق Nigerian ISP Main One است. الكس هنثورن ايوان جانشين مدير بازاريابي اين موسسه در ادامه ميگويد:

اين اتفاق براي ترافيك مربوط به آيپيهاي روسيه، چين، نيجريه و بيش از 150 آياسپي ديگر رخ داده كه بسيار مشكوك است و نميتواند يك خطاي ساده باشد.

BGP Hijacking يك حملهي مخرب و جدي است كه توسط مجرمين و عوامل دولتها براي رهگيري ترافيك وب يا مختل كردن يك سرويس خاص در نقطهي هدف مثل گوگل، اجرا ميشود. البته بعضاً نوع فايدهمندي از اجراي اين تكنيك به نام BGP Hijacking تصادفي وجود دارد كه به قصد اصلاح و ترميم ساختار مسيريابي يك شبكه اجرا ميشود.

در هر دو صورت اين اصلاح مسيرها زماني اتفاق ميافتد كه محرز ميشود يك آياسپي بلاكي از آدرسهاي آيپي دارد و ترافيك رسيده از جانب آنها را كنترل نميكند. اين حمله ميتواند يك حقهي عامدانه باشد يا اگر خوشبين باشيم ميتواند يك خطاي پيكربندي ساده باشد كه موجب اختلال شده است، اما عمدي نيست.

روز دوشنبه يكي از سخنگويان گوگل اينطور عنوان كرده كه شركت اثري از حملات مخرب مشاهده نكرده، بلكه به انديشه متخصصين آنها آياسپي نيجريهاي Main One به طور تصادفي باعث اين رخداد شده است.

رولند دابينز مهندس ارشد شركت Netscout ميگويد:

اينجا اشكالي اصلي، شكست در اجرا و اعمال الگوريتمهاي موجود در روشهاي ايدهآل (Best Practice) طراحيشده در نشستهاي مسيريابها است.

روشهاي ايدهآل (Best Practice) بسيار كمي وجود دارند كه آياسپيها بايد براي پرترافيك و امن نگهداشتن مسيرهاي BGP، پيادهسازي كنند. اما اين روشهاي ايدهآل بسيار مهم هستند، چراكه در زمان رخداد نشت ترافيك (Traffic Leak) با اعمال فيلترهايي، خطاها و مسيرهاي توليدشدهي غريبه را شناسايي كرده و كلاً مسيرهاي اشكالساز جديد را مسدود ميكنند. با اين وجود همه آياسپيها اين شيوهي دفاعي را بهكار نميبرند. مثلاً در همين حادثه كه گوگل را متاثر كرد، ترافيك نه بر بستر مسيرهاي امن و بهينه موجود در جدول مسيريابي مسيريابهايي كه آن الگوريتمها در آن اجرا شده، بلكه در مسير آياسپيهايي كه گاردهاي BGP را فعال نكردهاند در سرتاسر شبكه پخش شده؛ و اين كارشان منجر به مسيريابيهاي بيانتها و مبهم شده است.

صبح روز گذشته، آياسپي Main One نيجريه در اظهاراتي گفت:

خطايي كه در جريان بهروزرساني برنامهريزيشدهي شبكه ما پيش آمده بود و علت آن نيز نقص پيكربندي فيلترهاي BGP ما بود، باعث اين رخداد شد. ظرف ۷۴ دقيقه اين خطا برطرف شد.

با اين اوصاف به انديشه متخصصين ميرسد آياسپيهاي روسيه و چين و شايد مابقي آياسپيهاي درگير، مسير جديدي را براي ترافيك گوگل تعيين كردند، چراكه خودشان براي اين رخداد آماده نبوده و پيكربنديهاي محافظتي لازم را اعمال نكرده بودند.

پروتكلهاي زيرساختي اينترنت دههها قبل و در يك فضاي عملكردي متفاوت نوشته شدهاند، و بسياري از آنها به منظور ارتقاء ضريب اطمينان نيازمند اصلاحات و بازنگريهاي اساسي هستند. در همين راستا براي رمزگذاري ترافيك وب از طريق HTTPS اقدام شد و ايمنسازي فرآيند يافتن نامهاي دامنه (DNS Lookup) كه به منظور جلوگيري از رصد عملكرد متخصصان و يا همين اصلاح مسيرهاي مخرب انجام ميشود، نيز رشد خوبي دارد.

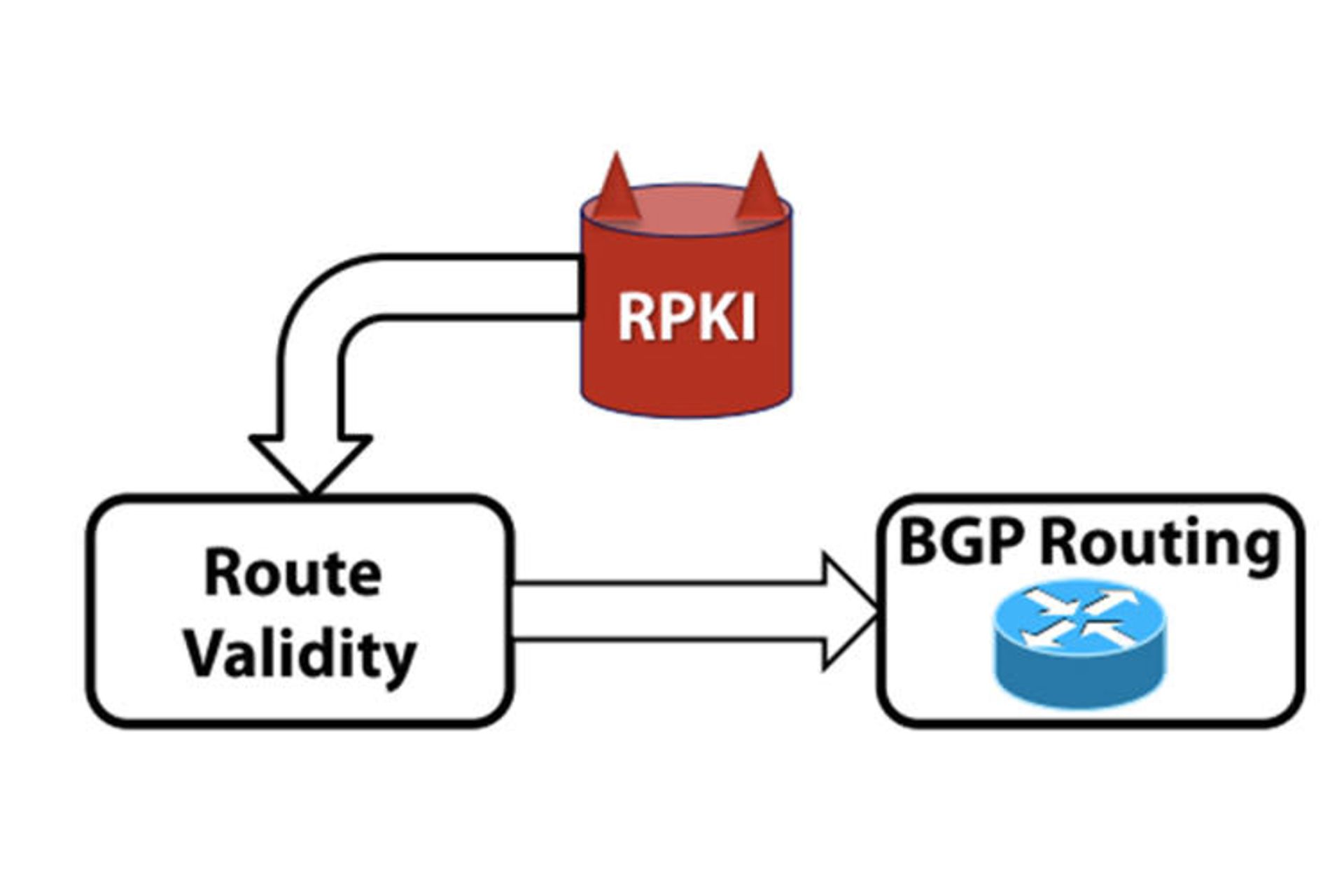

متعاقب آن، آياسپيها و شركتهاي زيرساختي نيز دستبكار شده و شروع به پيادهسازي يك لايه محافظتي به نام ((RPKI (Resource Public Key Infrastructure – سازوكار كليد عمومي براي منابع) كردهاند كه ميتواند از طريق ايجاد يك مكانيزم كه بهصورت رمزگذاريشده اعتبار مسيرهاي BGP را تاييد ميكند، امكان رخداد حملههاي BGP Hijacking را به صفر برسانند. همانند پروتكلهاي HTTPS و DNSSEC، سازوكار RPKI پس از پيادهسازي توسط نهادهاي ارائهدهندهي زيرساخت اينترنت، تنها اقدام به محافظت از مشتريان آنها خواهد كرد.

رولاند دابينز، مهندس ارشد موسسه تحليل شبكه Netscout است؛ او در ادامه ميگويد:

تاثيرات اين حادثه غيرعادي است، چراكه برخي مسيريابهاي گوگل و چند مسيرياب مهم ديگر تصادفاً از كار افتادهاند. اما اينجا اشكالي اصلي، شكست در اجرا و اعمال الگوريتمهاي موجود در روشهاي ايدهآل طراحيشده در نشستهاي مسيريابها است. راهحل آن هم اين است كه اپراتورهاي شبكه با جامعه جهاني اپراتورهاي شبكه در استقرار اين فيلترها مشاركت كرده و به سمت پياده سازي RPKI بروند.

هرچند ظاهراً حادثهي رخداده براي گوگل، هك و خرابكاري نبوده و ماجراي مبهمي دارد، اما اثراتش در روز دوشنبه براي متخصصان آشكار بوده و نشان ميدهد كه حل اشكالات حوزهي BGP ضروري است. پيش از اين نيز از اين محل اتفاقات مخربي رخ داده و كماكان احتمال رخداد مجدد آن وجود دارد.

هم انديشي ها