امنيت موضوعي جديد است كه اخيرا نيز به آن توجه بسياري شده است. سالها پيش ويروسها تنها نگراني ادمينها بودند. ويروسها بهحدي مرسوم بودند كه موجب پديدآمدن تعداد زيادي از ابزارهاي مقابله با آنها شدند. امروزه، كمتر كسي از آنتيويروسها روي سيستم خود بهره نبرد؛ اما خطر نوپديدي كه متخصصان را بيشازپيش تهديد ميكند و كمتر مدانديشه متخصصين متخصصان قرار ميگيرد، «نفوذ رايانهاي» است. نفوذ رايانهاي بهمعناي دسترسي غيرمجاز متخصصان مشكوك به دادههاي سيستم است. شبكهها به هدف هكرهاي بيماري تبديلشده كه از هيچ تلاشي براي دسترسي به اطلاعاتتان دريغ نميكنند. بهترين دفاع درمقابل چنين تهديداتي استفاده از سيستمهاي تشخيص و پيشگيري از نفوذ است.

در اين مقاله، ابتدا دربارهي روشهاي تشخيص نفوذ توضيحاتي ميدهيم. به تعداد روشهاي ممكن براي نفوذ به سيستم، روش براي تشخيص و مقابله با نفوذ وجود دارد. پس از معرفي روشها، آنها را به دو گروه اصلي سيستمهاي تشخيص نفوذ و تفاوت آنها اشاره و در انتها نيز، ۱۰ ابزار برتر و رايگان براي پيشگيري و تشخيص نفوذ را معرفي ميكنيم.

روشهاي تشخيص نفوذ

بهطور كلي دو روش متفاوت براي شناسايي نفوذها وجود دارد: ۱. مبتني بر اثر (Signature-Based)؛ ۲. مبتني بر آنومالي. روش تشخيص مبتني بر اثر، دادهها را تحليل ميكند و بهدنبال الگوهاي خاص مرتبط با نفوذ ميگردد. اين روش تقريبا مانند روش قديمي آنتيويروسها در تشخيص ويروسها است كه مبتني بر تغييرات ايجادشدهي ويروس است. اشكال اصلي اين روش كارايي آن در زمان حضور الگوها است. اين موضوع بدين معناست كه حداقل چندين حمله بايد اتفاق افتاده باشد و اثرها شناختهشده باشند.

در سوي ديگر، روش مبتني بر آنومالي عملكرد بهتري دربرابر «حملات روز صفر» (Zero-Day Attack) دارد. در اين روش، نفوذ قبل از اينكه بتواند تأثيرش را ايجاد كند، شناساييشدني است. اين روش بهجاي جستوجوي الگوهاي شناختهشدهي نفوذ، بهدنبال آنوماليها (آنومالي: تفاوتها با حالت عادي) ميگردد. براي مثال، اين سيستمها تلاشهاي مكرر براي دسترسي به سيستم با ورود گذرواژهي اشتباه را شناسايي ميكنند كه نشانهي معمولي از حملات جستوجوي فراگير (Brute Force Attack) است. احتمالا دريافتهايد كه هركدام از اين روشها مزايا و معايب خود را دارند؛ بههميندليل، ابزارهاي برتر اين زمينه از تركيبي از هر دو روش بهره ميبرد تا برترين امنيت را ارائه دهند.

انواع سيستمهاي تشخيص نفوذ

همانند روشهاي تشخيص نفوذ، دو نوع اصلي از سيستمهاي تشخيص نفوذ وجود دارد. تفاوت اصلي اين سيستمها به مكان تشخيص نفوذ برميگردد؛ در سطح «ميزبان» يا «شبكه». اين دو سيستم مزايا و معايب خود را دارند و بهترين سناريو استفاده از هر دو روش است.

۱. سيستمهاي تشخيص نفوذ در سطح ميزبان (HIDS)

اين نوع از سيستمهاي تشخيص نفوذ در سطح ميزبان عمل ميكند. اين سيستمها فايلهاي ثبت رويداد (log) براي يافتن هرگونه ردي از فعاليت مشكوك و تغييرات بدون اجازهي فايلهاي تنظيمي مهم را مطالعه ميكنند. البته، اين فعاليتي است كه HIDS مبتني بر آنومالي انجام ميدهد. در نقطهي مقابل، سيستمهاي مبتني بر اثر را داريم كه در فايلهاي ثبت رويداد و تنظيمي بهدنبال الگوهاي شناختهشده نفوذ ميگردند. همانگونه كه احتمالا حدس زدهايد، HIDS بهطور مستقيم بر دستگاهي نصب ميشود كه قرار است از آن حفاظت شود.

۲. سيستمهاي تشخيص نفوذ در سطح شبكه (NIDS)

سيستمهاي تشخيص نفوذ در سطح شبكه پا را از HIDS فراتر ميگذارند و در شبكه با نفوذ مقابله ميكنند. اين سيستمها از روشهاي مشابهي براي تشخيص نفوذ بهره ميبرند. البته، بهجاي جستوجو در فايلهاي لاگ و تنظيمات، ترافيك شبكه مانند درخواستهاي اتصال را مطالعه ميكنند. برخي از روشهاي نفوذ براي تشخيص آسيبپذيريها بدينترتيب است كه بستههايي ناقص بهطور عمدي به ميزبان ارسال ميشود تا واكنش آنها مطالعه شود. NIDSها بهراحتي اين حملات را تشخيص ميدهند.

شايد بتوان NIDS را برتر از HIDS دانست؛ زيرا حملات را قبل از رسيدن به رايانه شما تشخيص ميدهد. همچنين، اين سيستمها به نصب روي هر سيستم نياز ندارند؛ اما سيستمهاي NIDS كارايي بسيار كمي دربرابر حملات دروني دارند كه متأسفانه چندان غيررايج نيست. شايان ذكر است بهترين امنيت را استفاده تركيبي از هر دو سيستم بهارمغان ميآورد.

تشخيص نفوذ دربرابر پيشگيري از آن

در دنياي امنيت، دو نوع ابزار براي محافظت برابر نفوذ وجود دارد: ا. سيستمهاي تشخيص نفوذ؛ ۲. سيستمهاي پيشگيري از نفوذ. اين دو نوع هدف متفاوتي دنبال ميكنند؛ اما اشتراكاتي نيز دارند. سيستمهاي تشخيص نفوذ همانگونه كه از نامشان برميآيد، تلاشهاي نفوذ و فعاليتهاي مشكوك را صرفا تشخيص ميدهند. اين سيستمها بعد از تشخيص، فقط يك هشدار يا اعلانيه براي مدير سيستم نمايش ميدهند. بقيهي اقدامات براي جلوگيري از نفوذ و مقابله با آن برعهدهي مدير است. درمقابل، سيستمهاي پيشگيري از نفوذ بهطور كلي تلاش ميكنند نفوذ را متوقف كنند. البته، خود سيستمهاي پيشگيري نيز يك بخش تشخيص را شامل ميشوند.

برترين ابزارهاي رايگان تشخيص نفوذ

ابزارهاي تشخيص نفوذ بسيار گراني وجود دارند؛ اما خوشبختانه تعدادي ابزار رايگان نيز موجود است. در فهرست زير با ابزارهاي برتر آشنا ميشويم.

۱. OSSEC

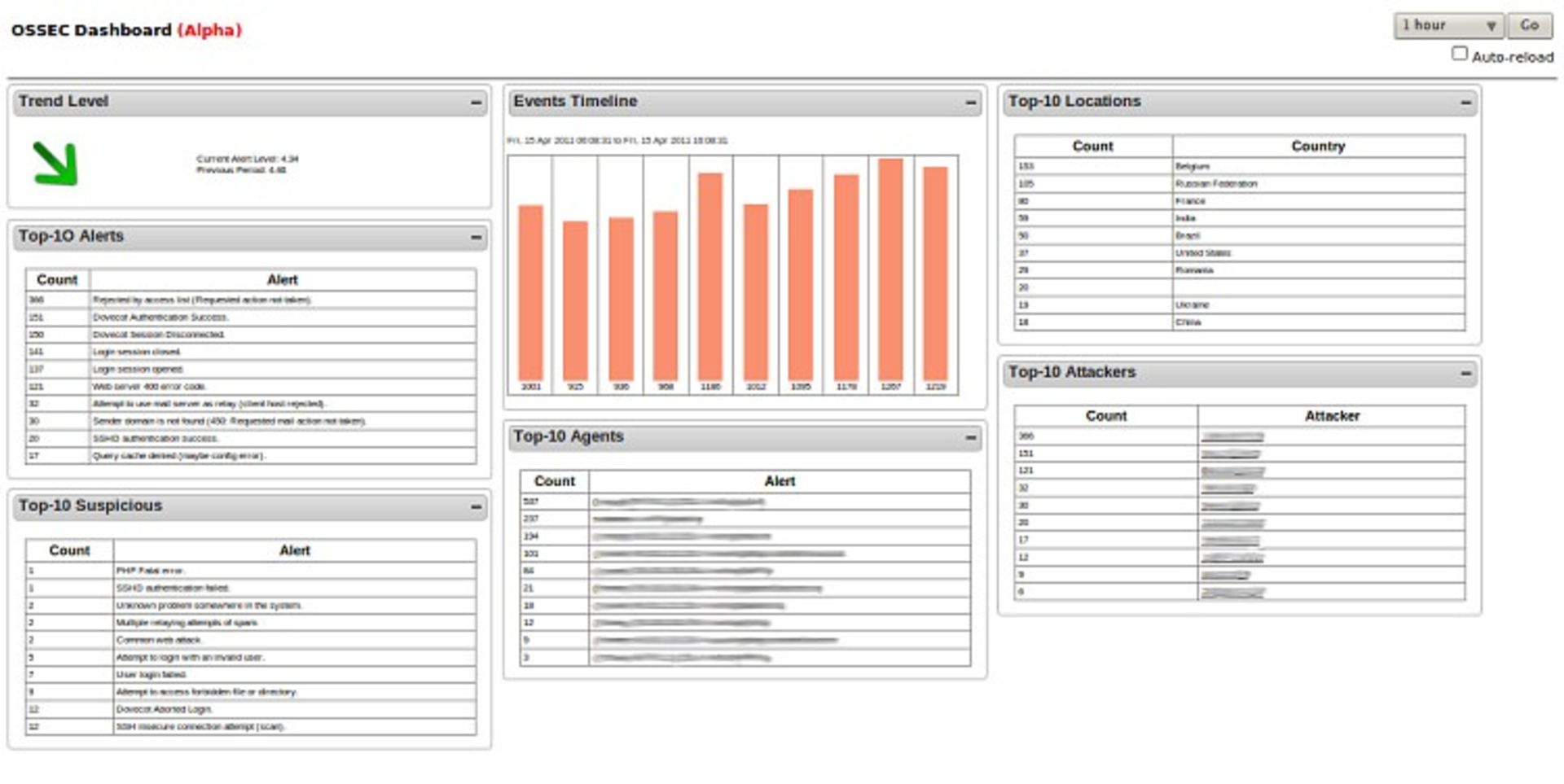

OSSEC مخفف Open Source Security (امنيت متنباز) است. اين ابزار كه به Trend Micro، يكي از نامهاي بزرگ امنيت تعلق دارد، برترين ابزار HIDS بهشمار ميرود. اين نرمافزار روي سيستمعاملهاي شبهيونيكس نصب ميشود؛ اما روي ويندوز نيز استفادهكردني است و بر فايلهاي ثبت رويداد و تنظيمات تمركز ميكند. اين ابزار از فايلهاي مهم چكسام (Checksum) تهيه و اين چكسام را مرتب ارزيابي ميكند. همچنين، اين ابزار هرگونه تلاش براي دستيابي به دسترسي روت را مطالعه ميكند. اين ابزار روي سيستمعامل ويندوز بر تغييرات رجيستري نيز نظارت ميكند. درصورت شناسايي هر مورد مشكوك، OSSEC اعلانيهي مربوط را در كنسول نمايش ميشود و به رايانامه شما نيز ارسال ميكند.

۲. Snort

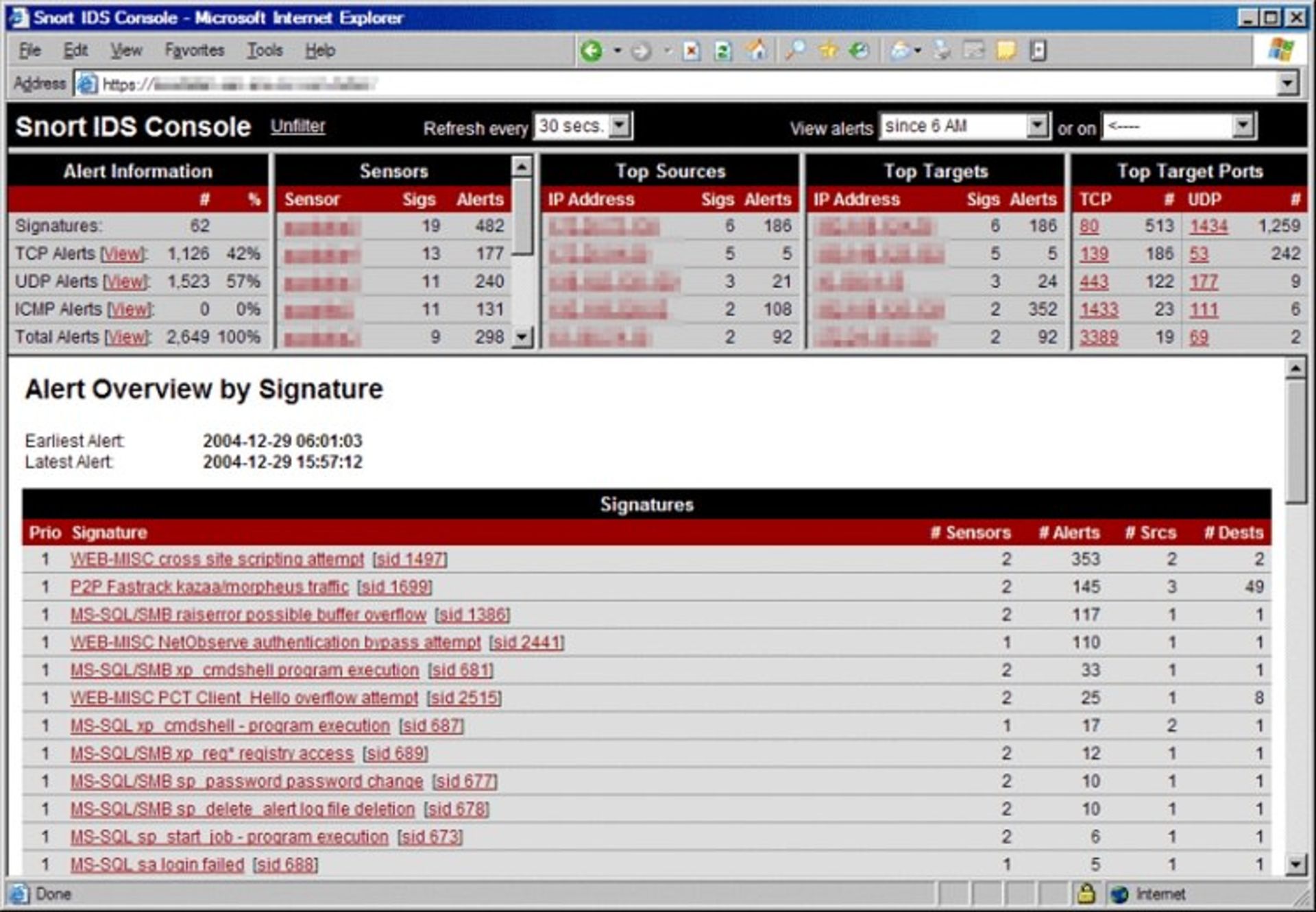

اسنورت (Snort) همتاي ابزار OSSEC در بخش NIDS است. اسنورت درواقع بسيار كاراتر از ابزار تشخيص نفوذ است و در مقام تحليلگر بستهها نيز عمل ميكند. اسنورت همانند ديوار آتش (Firewall) با قوانين تنظيم ميشود. اين قوانين را ميتوانيد از وبسايت اسنورت دريافت و بهدلخواه شخصيسازي كنيد.

قوانين پايهاي اسنورت ميتواند دامنهي گستردهاي از فعاليتها مانند اسكن پورتها، حملات سرريز بافر (buffer overflow)، حملات CGI و پروبهاي SMB را شناسايي كند. توانايي تشخيصي اسنورت كاملا بر قوانين نصبشده بر آن وابسته است. برخي از قوانين مبتني بر اثر و برخي ديگر مبتني بر آنومالي هستند. اسنورت تركيبي بسيار عالي از هر دو مدل از قوانين را به شما ارائه ميدهد.

۳. Suricata

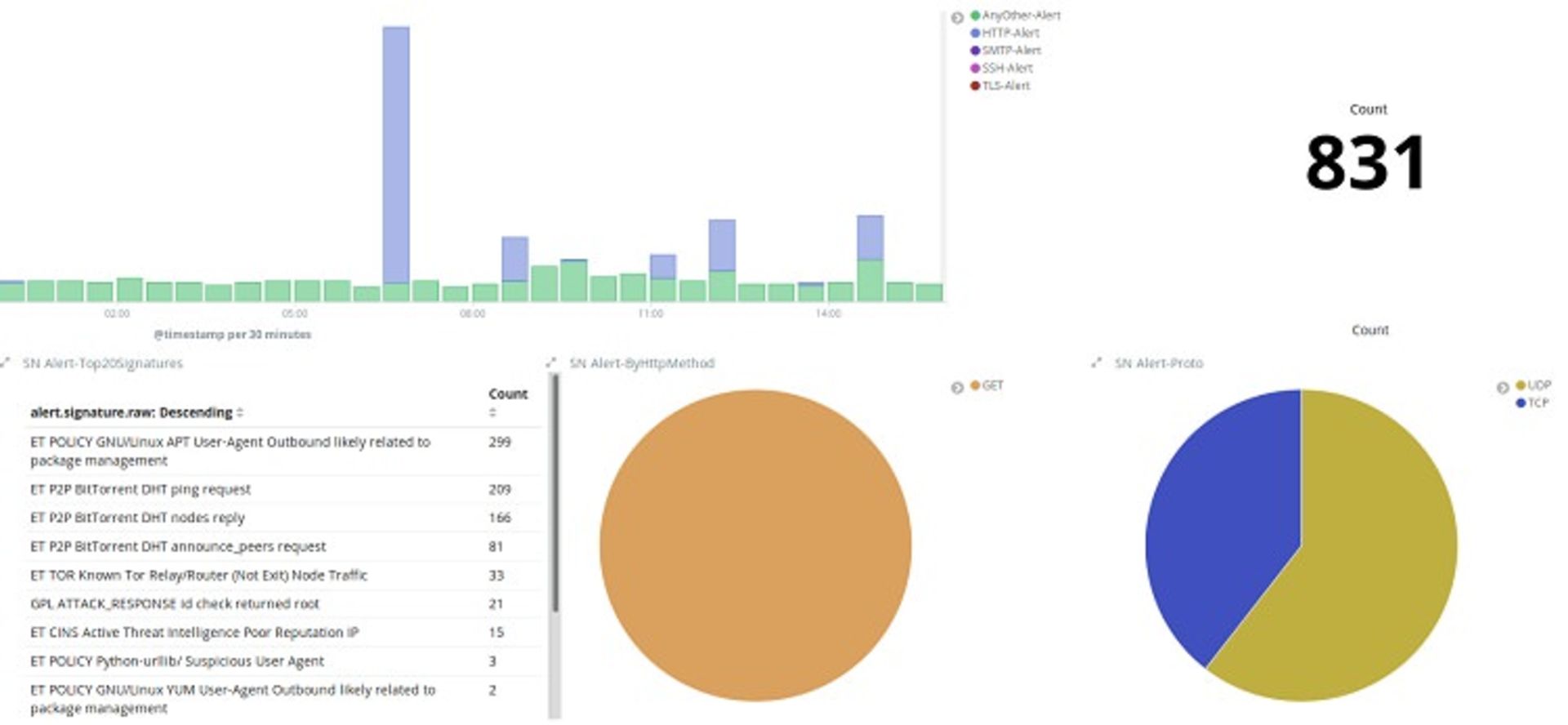

سوريكاتا سيستم تشخيص و پيشگيري نفوذ است و خود را بهعنوان اكوسيستمي كامل براي نظارت امنيتي معرفي ميكند. يكي از ويژگيهاي مهم اين ابزار درمقايسهبا اسنورت، كاركرد آن تا لايهي اپليكيشن است. اين امر به اين ابزار اجازهي شناسايي خطرهايي را ميدهد كه ممكن است ابزارهاي ديگر بهدليل تقسيمشدن در بستههاي متعدد ناديده بگيرند.

بااينحال، كاركرد سوريكاتا فقط به لايهي اپليكيشن محدود نميشود و اين ابزار در سطوح پايينتر و پروتكلهايي نظير TLS ،ICMP ،TCP و UDP نيز عمل ميكند. اين ابزار همچنين پروتكلهاي HTTP و FTP و SMB را براي يافتن تلاشهاي نفوذ پنهانشده در قالب درخواستهاي غيرعادي مطالعه ميكند. سوريكاتا از قابليت استخراج فايل نيز بهره ميبرد تا مديران خود فايلهاي مشكوك را مطالعه كنند.

سوريكاتا بسيار هوشمندانه طراحي شده و بار كاري خود را روي هستههاي متعدد پردازنده و تردهاي آن براي دستيابي به بهترين كارايي پخش ميكند. اين ابزار همچنين بخشي از بار كاري خود را روي كارت گرافيك منتقل ميكند كه قابليت فوقالعادهاي براي سرورها محسوب ميشود.

۴. Bro Network Security Monitor

اين ابزار نيز از ابزارهاي رايگان تشخيص نفوذ شبكه بهشمار ميآيد. برو در دو حوزه عمل ميكند: ثبت ترافيك و تحليل. مانند سوريكاتا، برو در لايهي اپليكيشن عمل ميكند كه به تشخيص بهتر تلاشهاي نفوذ تقسيمشده منجر ميشود. اولين جزء اين ابزار موتور رويدادها است كه اتصالها و درخواستها را رديابي ميكند. اين رويدادها را بعدا اسكريپتهاي سياستگذاري تحليل ميكنند و براساس اين تحليل اعمال بعدي انجام ميشوند. اين ويژگي برو را به ابزار تشخيص و پيشگيري نفوذ تبديل ميسازد. برو فعاليتهاي HTTP ،DNS ،FTP و SNMP را مطالعه ميكند. اين ابزار روي يونيكس و لينوكس و OS X دردسترس است؛ اما ضعف اصلي آن نبود نسخهي ويندوز است.

۵. Open WIPS NG

اين ابزار متنباز بر شبكههاي بيسيم تمركز ميكند. كلمهي WIPS مخفف Wireless Intrusion Prevention System (سيستم پيشگيري از نفوذ بيسيم) است. اين ابزار از سه بخش تشكيل شده است: ۱. حسگر كه وظيفهي دريافت ترافيك بيسيم و ارسال آن به سرور براي مطالعه و تحليل را برعهده دارد؛ ۲. سرور كه دادههاي ارسالي از حسگر را جمعآوري و تحليل ميكند و به حملات پاسخ مناسب ميدهد؛ ۳. تعامل كه از محيطي گرافيكي براي مديريت سرور و نمايش اطلاعات مربوط بهره ميبرد.

البته جالب است بدانيد Open WIPS NG را توسعهدهندهاي ساخته كه قبلا ابزار Aircrack NG را توسعه داده است. اين ابزار، ابزاري براي سرقت بستهها و بازكردن گذرواژهها است كه بخشي جداييناپذير از ابزارهاي مربوط به هك وايفاي محسوب ميشود. بهتر است به اين موضوع از اين مانديشه متخصصين توجه كنيد كه توسعهدهنده اطلاعات زيادي دربارهي امنيت وايفاي ميداند.

۶. Samhain

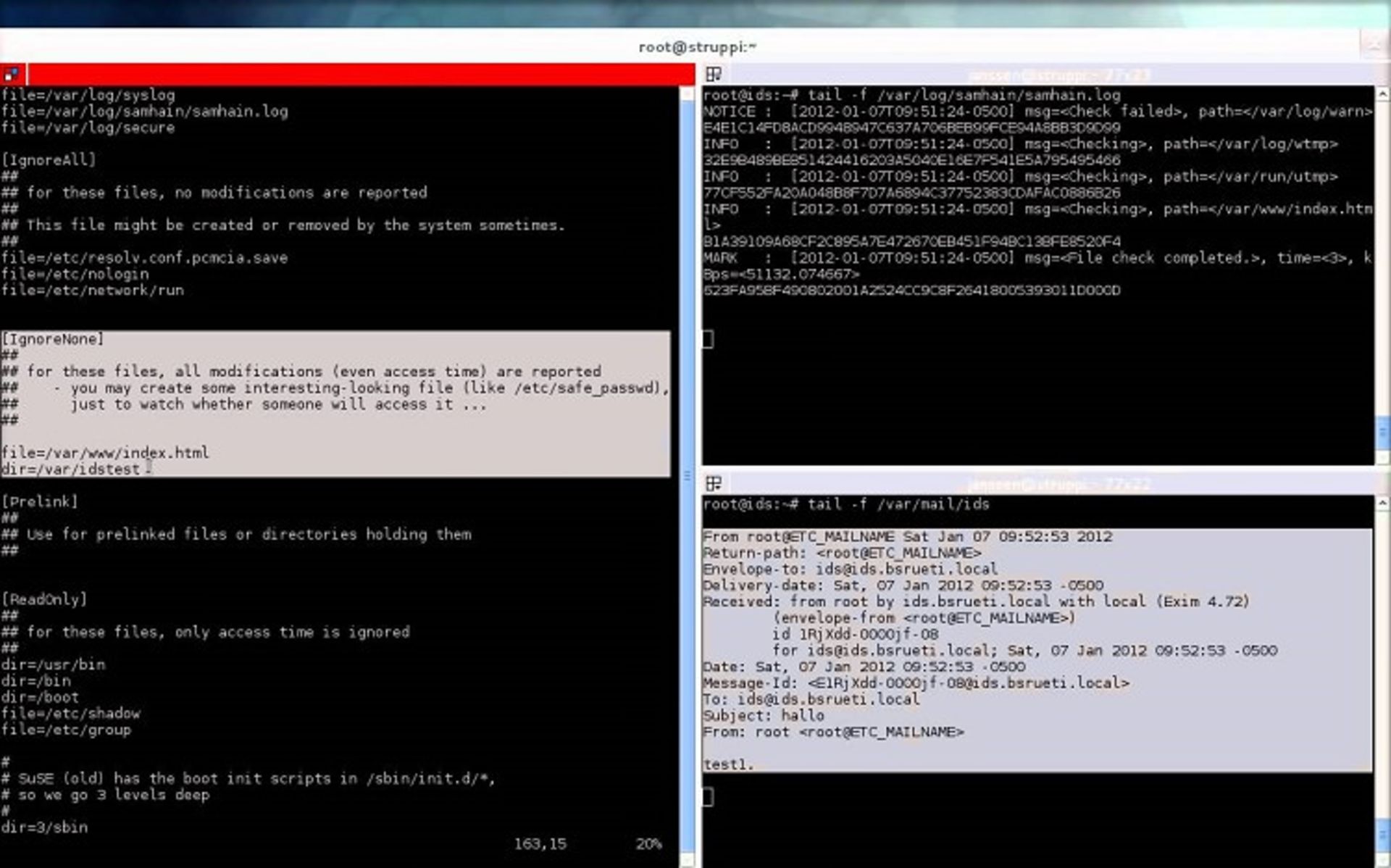

Samhain ابزار رايگان تشخيص نفوذ در سطح ميزبان است كه قابليت مطالعه و تحليل فايلهاي ثبت رويداد را دارد. علاوهبرآن، اين ابزار قابليت تشخيص روتكيت، نظارت بر پورتها، تشخيص فايلهاي اجراي SUID مشكوك و فرايندهاي پنهان را نيز دارد. اين ابزار بهگونهاي طراحي شده كه سيستمهاي متعددي را با سيستمعاملهاي گوناگون مطالعه كند و گزارشي كامل و تجميعيافته از همه سيستمها ارائه دهد. البته، ميتوان از اين ابزار روي تنها يك رايانه هم بهره برد. Samhain روي سيستمهاي شبهپوسيكس (POSIX)، مانند يونيكس و لينوكس و OS X اجرا ميشود. البته، روي ويندوز ازطريق Cygwin ميتوان از بخش نظارت اين ابزار بهره برد.

يكي از قابليتهاي خاص اين ابزار، حالت پنهان آن است كه به مهاجمان اجازهي شناسايي اين ابزار را نميدهد. بسياري از نفوذگران پردازشهاي مربوطبه تشخيص نفوذ را از بين ميبرند تا بهراحتي كار خود را انجام دهند. بااينحال، Samhain با بهرهگيري از پنهاننگاري (Steganography) پردازشهاي خود را پنهان نگه ميدارد. همچنين، فايلهاي لاگ و بكآپهاي تنظيمات اين ابزار با PGP رمزنگاري ميشود تا از دستكاريشدن جلوگيري شود.

۷. Fail2Ban

اين ابزار HIDS رايگان و جالبي است كه برخي از قابليتهاي مربوط به پيشگيري را نيز دارد. اين ابزار درصورت تشخيص فعاليت مشكوك، بهسرعت قوانين فايروال را بهروز و آدرس آيپي مربوط به فعاليت مشكوك را مسدود ميكند. اين عمل پيشفرض ابزار درقبال تهديدات است. فعاليتهاي ديگر مانند ارسال اعلانيههاي رايانامهي تنظيمشدني است. اين سيستم فيلترهاي پيشساختهاي براي برخي از سرويسهاي رايج مانند Apache ،Courrier ،SSH ،FTP و Postfix دارد. هر فيلتر را يك يا چند عمل همراهي ميكنند تا پاسخ مناسب به موارد مشكوك داده شود.

۸. AIDE

AIDE مخفف Advanced Intrusion Detection Environment (محيط پيشرفته تشخيص نفوذ) است. اين ابزار HIDS رايگان بهطور اساسي بر تشخيص روتكيت و مقايسهي اثرها تمركز ميكند. وقتي AIDE را نصب ميكنيد، اين ابزار پايگاه دادهاي از دادههاي فايلهاي تنظيمي سيستم شما ايجاد ميكند. از اين پايگاه داده براي مقايسهي هرگونه تغيير آتي در اين فايلها و خنثيكردن اين تغييرات درصورت نياز استفاده ميشود.

AIDE از هر دو روش تحليل مبتني بر اثر و آنومالي بهره ميبرد كه مبتني بر نياز است؛ يعني اين دو همزمان استفاده نميشوند. ضعف اصلي اين ابزار نيز همين موضوع است. البته، AIDE ابزاري خط فرماني است و ميتوان با استفاده از CRON job آن را در بازههاي زماني دلخواه اجرا كرد. پس اگر اين ابزار در بازههاي كوتاه مثلا يكدقيقهاي اجرا شود، دادههايي تقريبا بدون درنگ (Real-Time) خواهيد داشت. AIDE در هسته خود چيزي بهغيز از ابزار مقايسهي داده نيست و اسكريپتهاي خارجي آن را HIDS واقعي كردهاند.

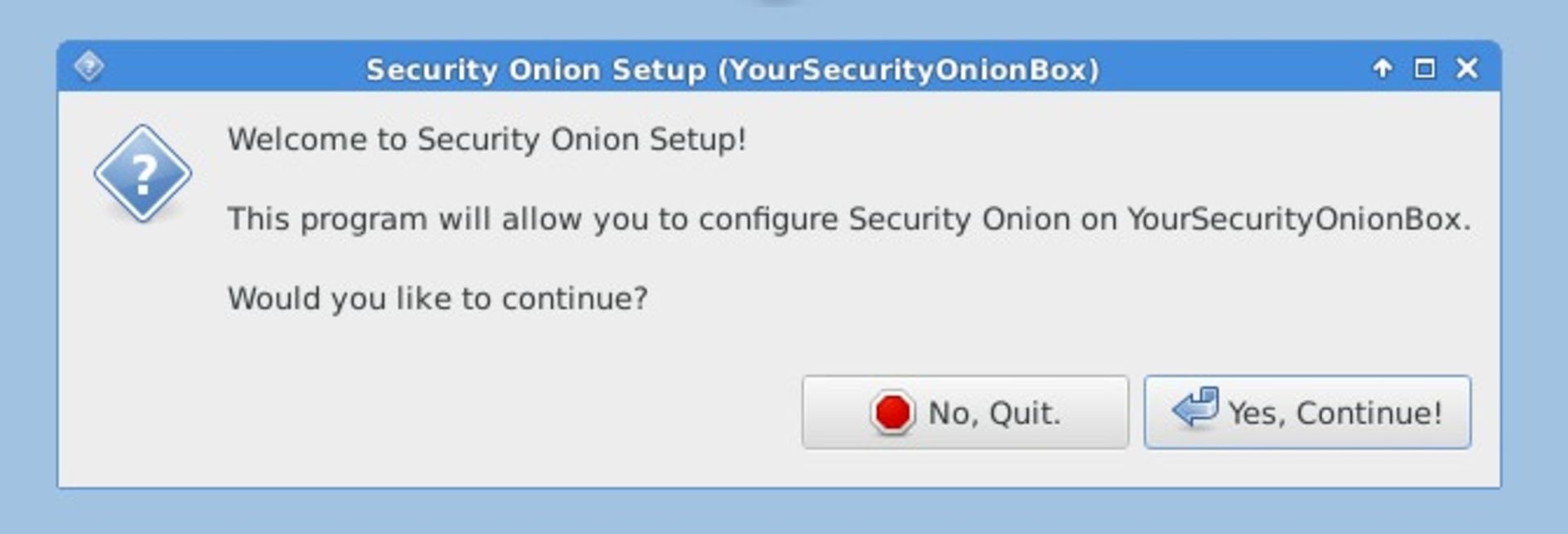

۹. Security Onion

سكوريتي آنيِن (Security Onion) غولي هيجانانگيز است كه زمان زيادي براي شما ذخيره ميكند. Security Onion فقط ابزار پيشگيري يا تشخيص نفوذ نيست؛ بلكه توزيع كامل لينوكس با تمركز بر تشخيص نفوذ و نظارت بر امنيت شركتي و مديريت لاگهاست. اين توزيع از بسياري از ابزارهايي مانند اسنورت، OSSEC، سوريكاتا و برو بهره ميبرد. Security Onion آچارفرانسهاي تمامعيار براي امنيت شركت شماست.

برترين ويژگي و قوت اين توزيع نصب بسيار آسانش است. شما با نصب اين توزيع ابزارهاي HIDS و NIDS خواهيد داشت كه با هر دو روش مبتني بر اثر و آنومالي عمل ميكنند. همچنين، اين توزيع هم ابزارهاي متني دارد و هم ابزارهايي با رابط گرافيكي. تركيبي عالي از تمامي ابزارهاي موردنيازتان در اين توزيع موجود است.

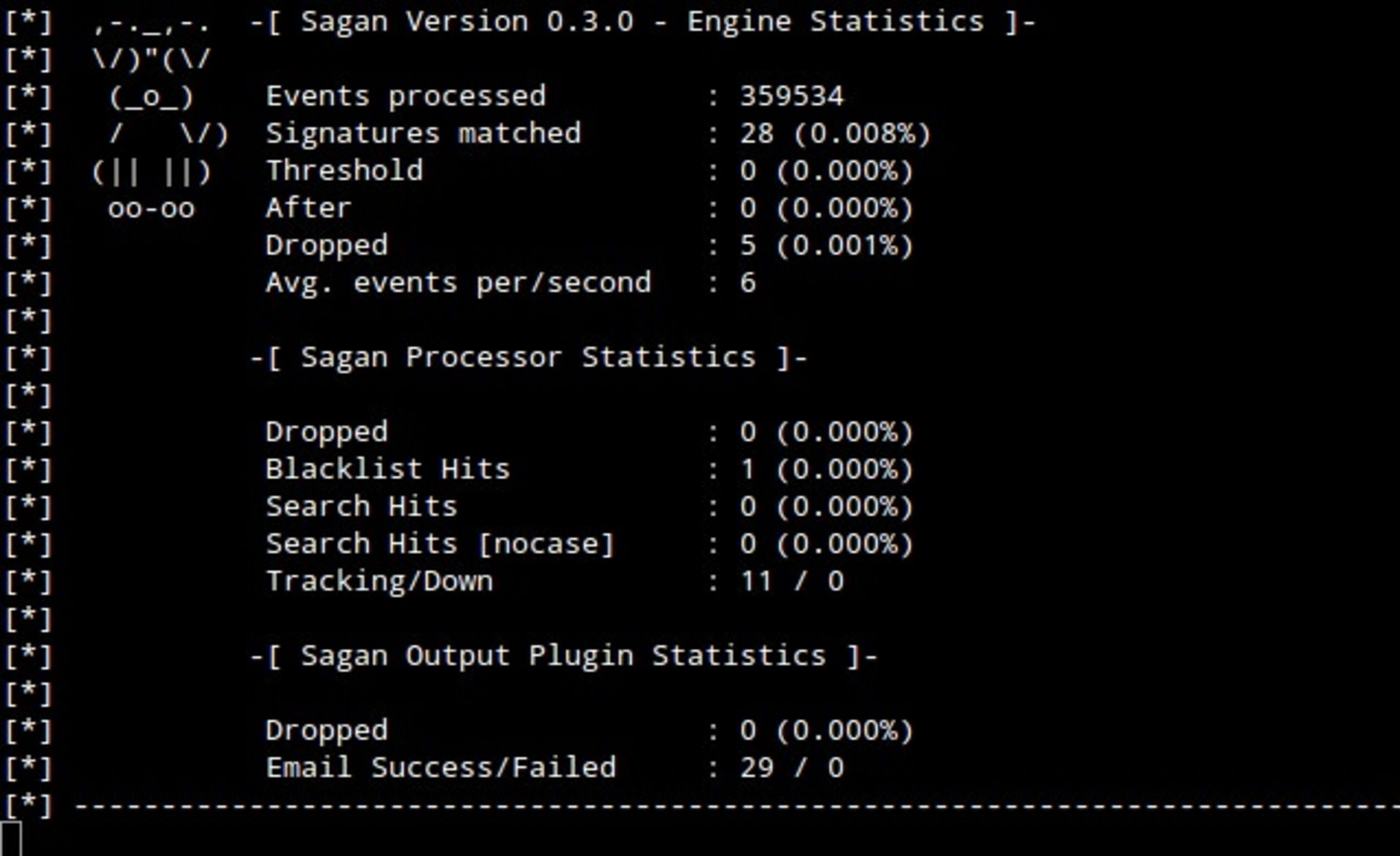

۱۰. Sagan

ساگان بيشتر سيستم تحليل فايل ثبت رويداد است تا IDS واقعي؛ اما از برخي از ويژگيهاي سيستم تشخيص نفوذ نيز بهره ميبرد. اين ابزار قابليت تعامل با اسنورت و سوريكاتا را نيز دارد.

ساگان قابليت اجراي اسكريپت را نيز دارد كه با آن ميتوان اين ابزار را به سيستم پيشگيري از نفوذ نيز تبديل كرد. استفاده از اين ابزار بهتنهايي شايد راهحل مناسبي نباشد؛ اما قطعا همراه قدرتمندي دركنار ساير ابزارهاست.

جمعبندي

سيستمهاي تشخيص نفوذ فقط قطرهاي از درياي ابزارهاي موجود براي كمك به مديران در حفظ امنيت و اطمينان از عملكرد مطلوب سيستمها هستند. هركدام از ابزارهاي معرفيشده كارا و قوي هستند؛ اما در اهداف باهم اندكي تفاوت دارند. انتخاب ابزار مناسب شما تاحدزيادي به سليقهي شخصي و نيازهاي خاص بستگي بستگي دارد.

دديگاه شما چيست؟ آيا براي جلوگيري از نفوذ به سيستمتان ابزاري داريد؟ آيا ابزارهاي معرفيشده را مفيد ميدانيد؟ چه ابزارهاي ديگري را ميشناسيد كه لايق حضور در اين فهرست هستند؟ انديشه متخصصيناتهايتان را با ما بهاشتراك بگذاريد.

هم انديشي ها