آسيبپذيري انواع دستگاهها نسبتبه حملهي بلوتوثي BIAS

امروز متخصص كارشناسان امنيت خبر از آسيبپذيري جديدي در پروتكلهاي بيسيم بلوتوث دادهاند كه بهطور گستردهاي براي اتصال انواع دستگاههاي مدرن نظير موبايل هوشمند، تبلت، لپتاپ و ساير دستگاههاي هوشمند IoT استفاده ميشود.

اسم كدگذاري شدهي آسيبپذيري BIAS است كه سرواژهاي از كلمههاي عبارت Bluetooth Impersonation AttackS بهمعناي «حملهي جعل هويت بلوتوث» است. اين حمله روي نسخههاي قديمي پروتكلهاي Basic Rate وEnhanced Data Rate كه بهاختصار با نامهاي پروتكلهاي BR/EDR بلوتوث يا بلوتوث كلاسيك شناخته ميشوند، در قطعهي بلوتوث اثر ميگذارد.

حملهي بلوتوثي BIAS

نقص امنيتي BIAS در چگونگي مديريت كليد پيوندي (Link Key) قرار دارد. همچنين، از اين كليد بهعنوان كليد طولاني نيز ياد ميشود.

كليد پيوندي زمانيكه دو دستگاه متصل ميشوند براي اولينبار توليد ميشود. درواقع دو دستگاه روي يك كليد طولاني با يكديگر اتصال برقرار ميكنند كه در آينده نيز براي اتصالات بعدي، بدون نياز به اجراي فرايند اتصال و جفتشدن دو دستگاه، قابل استفاده باشد و بدين ترتيب نيازي نيست كه متخصصان براي هربار ارتباط، تمام مراحل جفتكردن دستگاهها را از اول انجام دهند.

محققان اعلام كردند كه باگي در فرايند احراز هويت بعداز اتصال پيدا شده است. نقص امنيتي جديد به حملهكننده امكان جعل هويت دستگاهي كه ازقبل جفتشده را ميدهد تا بتواند با موفقيت از مرحلهي احراز هويت عبور كند و بدون اطلاع از كليد طولاني اتصال ايجاد شده بين دو دستگاه، به يك دستگاه وصل شود.

وقتي حملهي BIAS موفقيتآميز اجرا شود، حملهكننده به پروتكلهاي كلاسيك بلوتوث دستگاه ديگر نيز دسترسي خواهد داشت و حتي ميتواند آن را كنترل كند.

تيم تحقيقات در اين باره ميگويد كه آنها حمله را روي گسترهي وسيعي از انواع مختلف دستگاهها اجرا كردند كه شامل انواع موبايلهاي هوشمند نظير آيفون، سامسونگ، گوگل، نوكيا، الجي و موتورولا، انواع تبلت و آيپد، انواع لپتاپ مثل مكبوك، لپتاپهاي اچپي و لنوو، انواع هدفون ازجمله فيليپس و سنهايزر و انواع سيستمهاي برون تراشهاي مثل رزبري پاي و سايپرس ميشود.

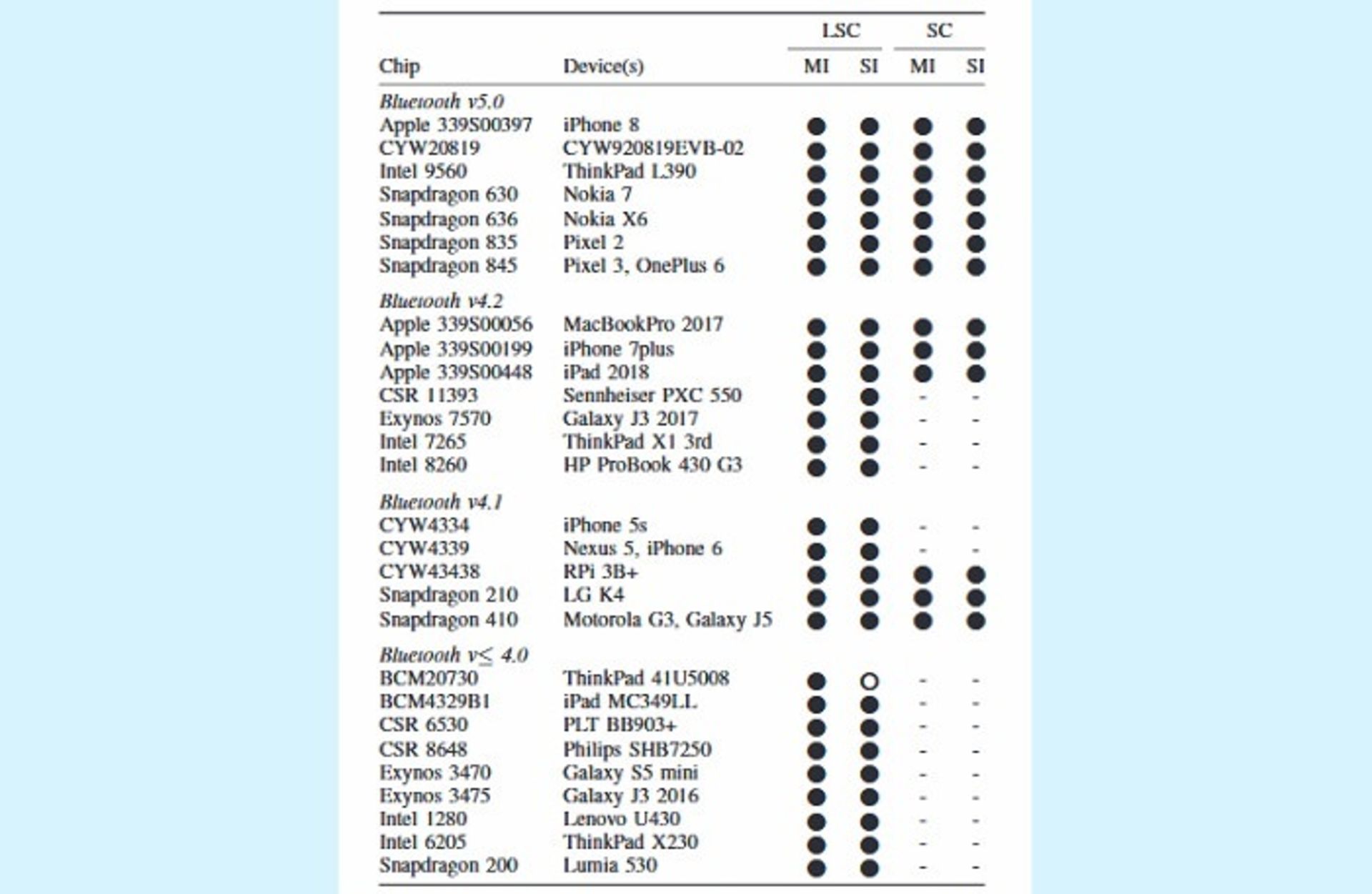

بنابر گزارش 9to5Mac، دستگاههاي اپلي كه پروتكلهاي كلاسيك بلوتوث دارند شامل دستگاههاي جديد اين شركت نميشود و عبارتاند از: آيفون ۸ و مدلهاي قديميتر، تبلت آيپد ۲۰۱۸ و قديميتر و مكبوكپروهاي ۲۰۱۷ و قديميتر. براي اطلاعات دقيقتر دربارهي دستگاهها آسيبپذير به جدول زير مراجعه كنيد.

نتياج بهدست آمده از حملهي BIAS روي دستگاههاي مختلف در جدول زير منتشر شده است. در اين آزمايش ۲۸ تراشهي بلوتوث تحت آزمون قرار داشته است كه آسيبپذيري آنها با (●) و عدم آسيبپذيري با (○) روي حالتهاي مختلف حمله نظير حملهي LSC كه نشاندهندهي اتصال امن Legacy است و حملهي MI مخفف Master Impersonation و حملهي SI مخفف Slave Impersonation است، انجام شده است. علاوهبراين، دو ستون آخر نتايج بهدست آمده روي حالت SC (اتصالات امن) و اجراي حملات MI و SI را نشان ميدهد. علامت (-) نشان ميدهد كه دستگاه تحت حمله فاقد اتصالات امن است و از اين ويژگي همراهي نميكند.

متخصص كارشناسان امنيتي تيم تحقيقاتي اين پروژه گفتند:

در زمان تحرير مقاله ما توانستيم آزمايشهاي خود را روي تراشههاي سايپرس، كوالكام، اپل، اينتل، سامسونگ و CSR انجام دهيم. مشخص شد كه تمام دستگاههايي كه تحت آزمون ما قرار گرفتند نسبتبه حملهي BIAS آسيبپذير بودند.

همچنين در ادامه تيم تحقيقاتي افزود:

باتوجهبه اين موضوع كه حملهي آزمايشي تقريبا روي تمام دستگاههايي كه مجهز به بلوتوث هستند موفقيتآميز بود. ما مراتب را بهطور رسمي به اطلاع سازمان استاندارد بلوتوث (Bluetooth SIG) در ماه دسامبر سال ۲۰۱۹ ميلادي رسانديم تا مطمئن شويم پيداكردن راهحل پيشگيري از اين حملات براي متخصصان بهموقع انجام خواهد شد.

سازمان استاندارد بلوتوث در اعلاميهاي كه امروز در وبسايت رسمي خود منتشر كرد، چنين گفت كه يك بهروزرساني براي Bluetooth Core Specification ارائه كرده است تا از حملات BIAS جلوگيري كند. اين بهروزرساني به حملهكنندهها اجازه نميدهد كه پروتكلهاي كلاسيك بلوتوث را از حالت شيوهي «امن» احراز هويت به حالت «Legacy» تغيير دهند تا بتوانند حملهي بايس خود را با موفقيت بهانجام برسانند.

توليدكنندگان دستگاههاي بلوتوثي بهروزرساني فرمور مربوطه را در ماه آتي منتشر خواهند كرد تا اين نقص امنيتي را برطرف كنند؛ البته هنوز اطلاعات دقيقي از وضعيت و دسترسي به اين بهروزرسانيها نه به اطلاع عموم و نه به اطلاع تيم تحقيقاتي رسانده نشده است.

حملهي BIAS+KNOB

تيم دانشگاهي كه اخبار حملهي BIAS را منتشر كرده است، از دانيل آنتونيولي از مؤسسهي فدرال فناوري سوئيس در لوزان (EPFL)، كسپر راسموسن از مركز امنيت اطلاعات CISPA هلمولتز در آلمان و نيلز اوله تيپنهاور از دانشگاه آكسفورد بريتانيا تشكيل ميشود.

اين تيم تحقيقاتي همان افرادي هستند كه اطلاعات مربوط به حفرهي امنيتي بلوتوث براي اجراي حملهي KNOB را در تابستان سال ۲۰۱۹ ميلادي منتشر كردند.

اين محققان در ادامهي هشدارهاي خود دربارهي اين حفرهي امنيتي افزودند اگر يك حملهكننده دو روش BIAS و KNOB را تركيب كند، فرايند احراز هويت حتي در زمانيكه پروتكلهاي كلاسيك بلوتوث روي حالت احراز هويت امن باشند نيز قابل شكستن و ورود ميشود. بنابراين، براي حفظ امنيت ارتباطات بلوتوثي، دستگاهها بايد بهروزرسانيهاي مربوط به BIAS با شناسنامهي CVE-2020-10135 و KNOB با شناسنامهي CVE-2019-9506 را دريافت كند.

هم انديشي ها