مايكروسافت: بدافزار جديد Dexphot بيش از ۸۰ هزار كامپيوتر را آلوده كرده است

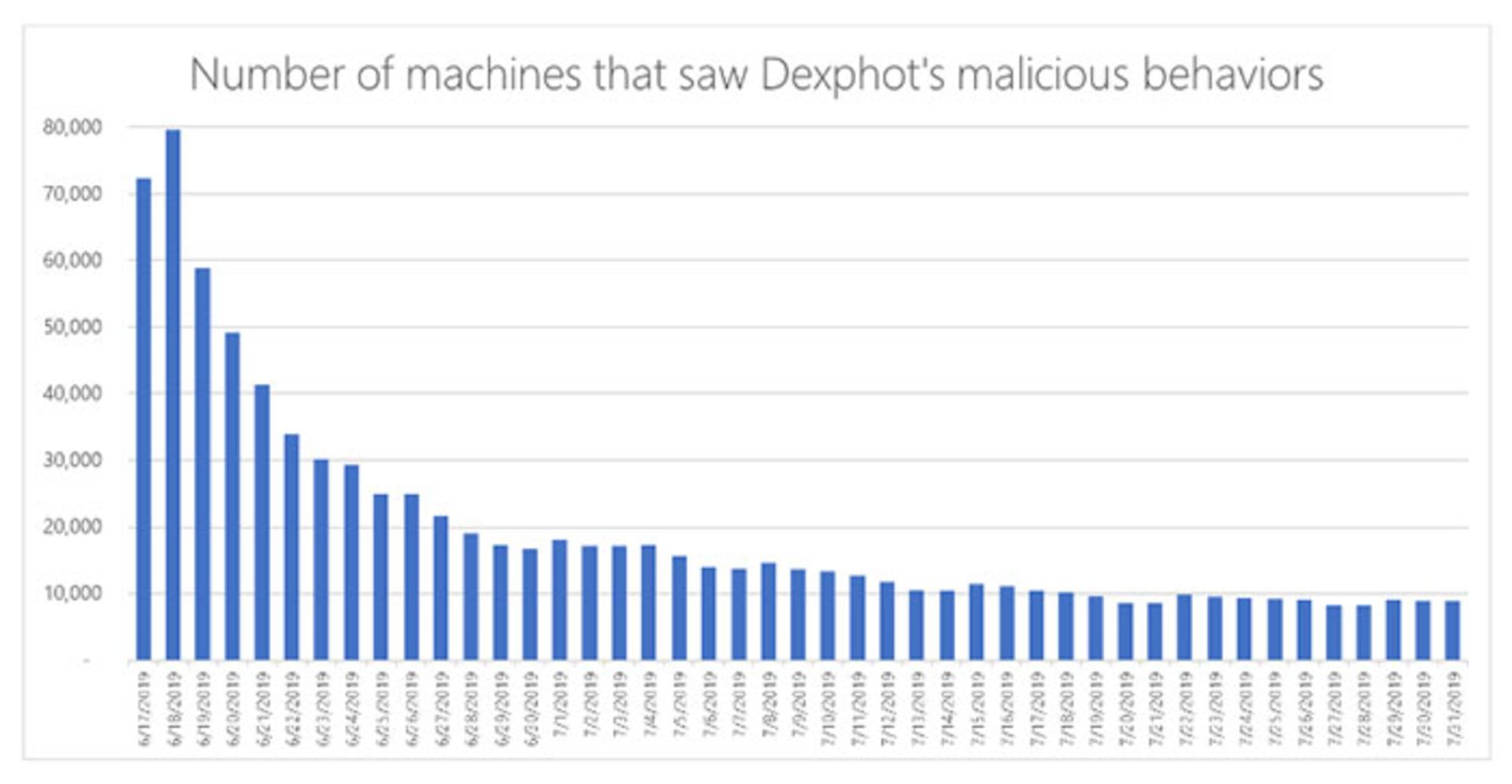

محققان امنيتي مايكروسافت جزئيات عملكردي بدافزار جديدي بهنام Dexphot را منتشر كردند. اين بدافزار از اكتبر ۲۰۱۸ فعاليت خود را شروع و تعداد زياد كامپيوترهاي مجهز به ويندوز را آلوده كرده است. بدافزار Dexphot از منابع پردازشي كامپيوتر قرباني براي معدنكاوي رمزارز استفاده ميكند. اوج فعاليت Dexphot در ژوئن سال جاري بود كه آمار كامپيوترهاي آلوده به آن، به ۸۰ هزار سيستم رسيد. از آن زمان تعداد حملهها وارد روند كاهشي شد. مايكروسافت ميگويد پيادهسازي رويكردهاي امنيتي براي تشخيص بهتر و جلوگيري از حملهها، در كاهش آنها مؤثر بودهاند.

بدافزاري با نژاد پيچيده و اهداف ساده

هدف نهايي Dexphot، يعني معدنكاوي رمزارز با سوءاستفاده از منابع پردازشي قرباني، ساده بهانديشه متخصصين ميرسد. تكنيكهاي استفادهشدهي در اين بدافزار، بهدليل پيچيدگي فراوان توجه زيادي را بهخود جلب كرد. مايكروسافت در خبر خود به پيچيدگي ذاتي بدافزار مذكور اشاره كرد. هيزل كيم، تحليلگر بدافزار گروه Microsoft Denender ATP Research، با اشاره به هدف سادهي Dexphot براي معدنكافي رمزارز و نه دزديدن داده، دربارهي آن ميگويد:

Dexphot از آن دسته حملههايي نيست كه توجه رسانههاي عمومي را بهخود جلب كند. اين بدافزار يكي از كمپينهاي بيشماري محسوب ميشود كه هميشه فعال هستند. هدف او در گروههاي مجرمان سايبري مرسوم و متداول محسوب ميشود: نصب معدنكاو سكه كه منابع پردازشي را ميدزدد و براي مجرمان درآمدزايي ميكند. بدافزار Dexphot با وجود هدف ساده، پيچيدگي و تكامل بسياري دارد كه فراتر از تهديدهاي روزمرهي اينترنتي است. گذر از محدوديتها و حفاظهاي امنيتي متعدد و توانايي فعاليت بدون شناسايي در ابزارهاي امنيت سايبري آن را به پديدهاي پيچيده تبديل ميكند.

كيم درادامهي گزارش مفصل خود دربارهي Dexphot، به روشهاي حرفهاي آن در دورزدن محدوديتهاي امنيتي اشاره ميكند. روشهايي همچون اجرا بدون نياز فايل، تكنيكهاي چندشكلي و مكانيزمي هوشمند و پايدار كه دربرابر بارگذاري مجدد سيستم هم مقاوم باشد، از خصوصيتهاي پيچيدهي Dexphot هستند.

فرايند آلودهسازي

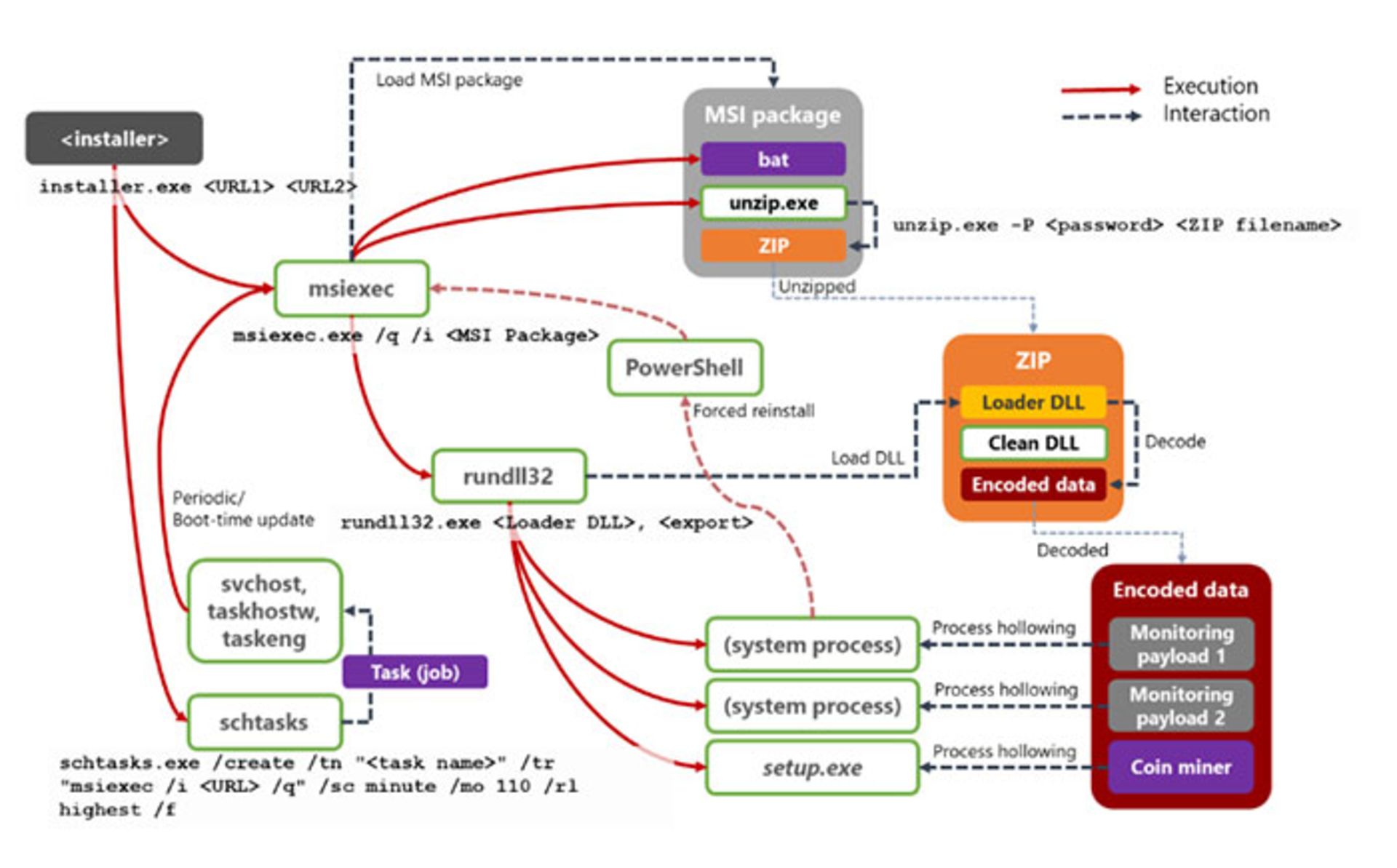

مايكروسافت ميگويد محققان امنيتي از اصطلاح Second stage payload براي تعريف Dexphot استفاده ميكنند. چنين اصطلاحي براي بدافزارهايي بهكار ميرود كه روي سيستمهاي آلوده به بدافزارهاي ديگر نصب و اجرا ميشوند. بدافزار مذكور روي سيستمهايي نصب ميشد كه قبلا به بدافزار ICLoader آلوده شده بودند. بدافزار ICLoader عموما بهصورت افزونهاي دركنار بستههاي نرمافزاري به سيستم قرباني تزريق و روي آن نصب ميشود. احتمال نصب بدافزار مذكور زماني افزايش مييابد كه متخصص از سرويسهاي كركشده و از منابع نامعتبر براي دريافت نرمافزار استفاده كند.

برخي از مجرمان توسعهدهندهي بدافزار پس از نصب ICLoader، از آن براي دانلود و اجراي نصبكنندهي Dexphot استفاده ميكنند. مايكروسافت ميگويد نصبكنندهي Dexphot، تنها بخشي است كه روي ديسك حافظهي سيستم قرباني نوشته و آن هم پس از مدت كوتاهي پاك ميشود. تمامي بخشهاي ديگر Dexphot از روشي بهنام «اجراي بدون فايل» (fileless execution) استفاده ميكنند و تنها در مموري سيستم اجرا ميشوند. چنين رويكردي باعث ميشود راهكارهاي كلاسيك آنتيويروسها، يعني مطالعه سيگنجر فايلها در حافظهي دائمي، توانايي شناسايي Dexphot را نداشته باشند.

Dexphot كمترين ردپا را در حافظهي دائمي سيستم قرباني برجا ميگذارد

Dexphot علاوهبر روش اجرايي بدون نياز به فايل، از روشي بهنام living off the land يا LOLbins نيز استفاده ميكند. در روش مذكور، از فرايندهاي صحيح و معتبر ويندوز براي اجراي كدهاي مخبر استفاده ميشود. درواقع بدافزار، با استفاده از روش مذكور، به فرايندها و اجراكنندههاي اختصاصي نيازي ندارد و از منابع ويندوز بهره ميبرد.

مايكروسافت ميگويد Dexphot معمولا از فرايندهاي msiexec.exe ،unzip.exe ،rundll32.exe ،schtasks.exe و powershell.exe سوءاستفاده ميكند. همهي فرايندهاي مذكور اپليكيشنهاي معتبري هستند كه در سيستمهاي ويندوزي از ابتدا نصب شدهاند. Dexphot با استفاده از فرايندهاي مذكور براي اجراي كد مخرب، از ديگر اپليكيشنهاي محلي تمايزناپذير ميشود كه از فرايندها بهره ميبرند.

مجرمان توسعهدهندهي Dexphot در پيچيدهسازي بدافزار خود بازهم فراتر رفتهاند. در سالهاي اخير، آنتيويروسها از سيستمهاي مبتنيبر خدمات ابري استفاده ميكنند تا الگوي اجراهاي بدون نياز به فايل و LOLbins را ذخيره و مطالعه كنند؛ درنتيجه، بدافزار پيچيدهي جديد از روش ديگري بهنام polymorphism هم بهره ميبرد. اين تكنيك در بدافزارها بهمعناي تغيير متناوب ساختار آنها است. مايكروسافت ميگويد توسعهدهندگان Dexphot هر ۲۰ تا ۳۰ دقيقه نام فايلها و آدرسهاي وب فعاليتهاي مخرب خود را تغيير ميدهند. بهمحض اينكه آنتيويروس بتواند الگوي آلودهسازي را در زنجيرهي Dexphot كشف كند، الگو تغيير ميكند؛ درنتيجه، گروه مجرمان پشت صحنهي Dexphot هميشه يك قدم جلوتر از محافظان امنيتي هستند.

مكانيزمهاي ماندگاري چندلايه

هيج بدافزاري تا ابد ناشناس نميماند. مجرمان سايبري توسعهدهندهي Dexphot براي اين موقعيت نيز راهكاري در انديشه متخصصين گرفتهاند. مايكروسافت ميگويد بدافزار مذكور با مكانيزم پايداري پيچيدهاي عمل ميكند و سيستمهاي قرباني كه تمامي انواع Dexphot را شناسايي و پاك نكنند، مجددا آلوده ميشوند.

Dexphot در ابتدا از روشي بهنام خاليكردن فرايندها استفاده كرد. دو فرايند مجاز ويندوزي به نامهاي svchost.exe و nslookup.exe را بدافزار اجرا و محتواي آنها را خالي ميكند. سپس، كدهاي مخرب ازطريق فرايندهاي مجاز اجرا شدند. فرايندهاي مذكور كه با ظاهر مجاز بهعنوان زيرمجموعههايي از Dexphot فعاليت ميكنند، بهنوعي نگهبان اجراي صحيح همهي بخشهاي ديگر بدافزار هستند. در زمان متوقفشدن هريك از بخشها نيز، همين دو فرايند بارديگر آنها را نصب ميكنند. ازآنجاكه دو فرايند بهعنوان نگهبان عمل ميكنند، درصورت متوقفشدن يكي از آنها، ديگري بهعنوان همراه وارد عمل ميشود و مجددا فرايند را اجرا ميكند.

توسعهدهندگان بدافزار Dexphot علاوهبر رويكرد گفتهشده، تعدادي وظايف زمانبنديشده نيز در برنامهي خود لحاظ كرده بودند تا سازوكار اجرا بدون نياز به فايل، پس از هربار بارگذاري مجدد يا در هر ۹۰ تا ۱۱۰ دقيقه، بارديگر اجرا شود. ازآنجاكه دورهي زماني منظمي براي اجراي وظايف در انديشه متخصصين گرفته شده بود، مجرمان توسعهدهنده توانايي ارائهي بهروزرساني براي Dexphot را هم در سيستمهاي آلوده داشتند.

تغيير دائمي نام و ساختار Dexphot، شناسايي آن را براي آنتيويروسها بسيار دشوار ميكند

مايكروسافت در گزارش خود ميگويد هربار كه يكي از وظايف زمانبنديشده اجرا ميشد، فايلي را از سرور مجرمان سايبري دانلود ميكرد كه شامل دستورالعملهاي بهروز از سمت توسعهدهندگان بود. با چنين رويكردي، در تمامي ميزبانان قرباني Dexphot روند جديدي براي آلودهسازي اجرا ميشد؛ درنتيجه، درصورت پيادهسازي هرگونه راهكار امنيتي از طرف آنتيويروسها، مجددا دستورالعملي براي دورزدن آنها تزريق ميشد. راهكار چندشكلي براي وظايف هم اجرا شد و با هربار تزريق، نام وظايف نيز تغيير ميكرد. روش سادهي اخير، از هرگونه راهكار امنيتي رد ميشد كه وظايف را براساس نامشان فيلتر ميكرد.

همانطوركه گروه تحقيقاتي مايكروسافت گفته بود، روشهاي پيادهسازي بدافزار واقعا پيچيده و حرفهاي بودند. در نگاه اوليه به پيچيدگي روشهاي اجرا، شايد تصور شود گروههاي حرفهاي هكري در ابعاد بزرگ و حتي گروههايي با همراهي برخي دولتها، توسعهي Dexphot را برعهده داشته باشند. بههرحال، روشهاي پيچيدهي دورزدن حفاظهاي امنيتي در سالهاي گذشته بين گروههاي هكري هم رواج پيدا كردهاند. درنهايت، شايد همين توسعه باعث شود حتي در بدافزاري با هدف كوچك معدنكاوي مانند Dexphot، از روشهاي دورزدن حرفهاي استفاده شود. از نمونههاي ديگر ميتوان به تروجان دزدي اطلاعات مانند Astroth و بدافزار سوءاستفادهي كليكي Noderosk اشاره كرد.

همانطوركه توضيح داديم، Dexphot روي سيستمهايي اجرا ميشود كه به بدافزار ديگري آلوده هستند. بدافزار اول نيز عموما ازطريق دانلود نرمافزارهاي كركشده به سيستم قرباني منتقل ميشود. بااينهمه، رويكردهاي امنيتي اوليه براي هر متخصص ويندوزي حياتي بهانديشه متخصصين ميرسند كه از آلودگي به بدافزارهاي مخرب اينچنيني تا حد زيادي جلوگيري ميكنند.

هم انديشي ها