بدافزار چيست و چگونه ميتوان از آنها جلوگيري كرد؟

طرفداران سريالهايي مانند Mr. Robot و Black Mirror احتمالاً بهخوبي با چهرهي بسيار خطرناك و دلهرهآور بدافزارها و عمق قدرت و نفوذ هكرها در زندگي متخصصان ناآگاه اينترنت آشنا هستند. در سريال Mr. Robot، هكري نابغه كه حتي قدرت نفوذ به سيستم افبيآي دارد، بدافزاري طراحي ميكند تا به كمك آن فايلهاي بكاپ بدهي ۷۰ درصد مردم جهان را كه در مالكيت شركت بزرگ و شرور E-corp است، نابود كند. البته در ادامهي داستان خواهيم ديد هكرها چقدر آسان به اطلاعات اكانت الكترونيك، حسابهاي بانكي، سيستمهاي مبتني بر اينترنت اشيا و موبايلهاي موبايل دسترسي پيدا ميكنند و از اين اطلاعات براي كنترل افراد و باجخواهي بهره ميبرند.

اگر بعد از تماشاي سريال Black Mirror تصميم گرفتيد دوربين لپتاپ را با چسب و كاغذ بپوشانيد، احتمالاً در اين تصميمگيري تنها نيستيد؛ چراكه هكرها در كمين و هر لحظه منتظرند از كوچكترين حفرهي امنيتي وارد دستگاه شما شوند و آن را با انواع بدافزار آلوده كنند.

سير تكاملي بدافزارها كه گفته ميشود با ظهور ويروس Brain روي فلاپيديسك شروع شد، مجموعهي بزرگي از تروجانها، كرمها، وايپرها، باجافزارها و ديگر نرمافزارهاي مخربي را به دنياي تكنولوژي عرضه كرده كه در بسياري از موارد، زندگي افراد و سازمانها را عملا فلج ميكند.

انواع مختلف بدافزارهايي كه براي متخصصان اينترنت در دههي ۱۹۹۰ دردسر ايجاد كرد، از جمله پاك كردن دادهها، تخريب هارد ديسك دستگاه يا اذيت و آزار متخصص با نمايش پيامهاي مضحك يا پخش صدا، ميتوان حالا در وبسايت موزهي بدافزار و در محيطي امن تماشا كرد.

شايد برخي از اين بدافزارها حالا به انديشه متخصصين ساده برسد؛ اما فراموش نكنيد همين بدافزارهاي ابتدايي بودند كه اساس نسخههاي پيشرفتهتر و خطرناكتر را پايهگذاري كردند. در اين مقاله به مطالعه انواع مختلف بدافزارها و سازوكار آنها خواهيم پرداخت و در انتها روشهاي محافظت دربرابر آنها را معرفي ميكنيم.

- بدافزار چيست

- اولين ويروس و كرم كامپيوتر

- انواع بدافزارها

- ويروس كامپيوتري (Computer Virus)

- كرم (Worm)

- تروجان (Trojan)

- جاسوسافزار (Spyware)

- باجافزار (Ransomware)

- وايپر (Wiper)

- آگهي افزار (Adware)

- بات نت (Botnet)

- بدافزار استخراج رمزارز

- روت كيت (Rootkit)

- بدافزار بدون فايل (Fileless Malware)

- بدافزار ويندوز

- بدافزار مك

- بدافزار اندرويد

- بدافزار آيفون

- بدافزار اينترنت اشيا

- راههاي محافظت دربرابر بدافزارها

بدافزار چيست

بدافزار يا malware كوتاهشدهي عبارت «malicious software» بهمعني نرمافزار مخرب است. بدافزار توسط مهاجمان سايبري با نيت دسترسي يا آسيبرساني به كامپيوتر يا شبكهي اينترنتي طراحي ميشود و در اغلب موارد، قرباني حمله از وجود آن در سيستم خود بيخبر است. زمانيكه بدافزار وارد كامپيوتر شود، بدون اجازه، دسترسي هكرها را به اطلاعات، دستگاهها و سيستمها ممكن ميسازد. بدافزار ابتدا بهعنوان نوعي خرابكاري سايبري طراحي شد و هدف آن خراب كردن كامپيوتر، تغيير عكس پسزمينه يا دسترسي به اطلاعات شخصي بود؛ اما با گذر زمان، در دست مجرمان سايبري به ابزاري براي كسب درآمد ازطريق سرقت اطلاعات باارزش براي باجگيري از كسبوكارها، هك كردن رمز عبور براي دسترسي به حسابهاي بانكي يا سرقت هويت تبديل شده است.

بدافزار در طول سالها انواع مختلفي پيدا كرده است كه در ادامه با آنها و تاريخچهي كوتاهي از اولين ويروس كامپيوتري آشنا ميشويم.

اولين ويروس و كرم كامپيوتر

به اعتقاد عدهاي، اولين ويروس كامپيوتر، Creeper بود كه اوايل دههي ۱۹۷۰، يعني ده سال پيش از اينكه لئونارد آدلمن، دانشمند كامپيوتر آمريكايي، اين بدافزارهاي خبيث را «ويروس كامپيوتري» نامگذاري كند، خودش را نشان داد.

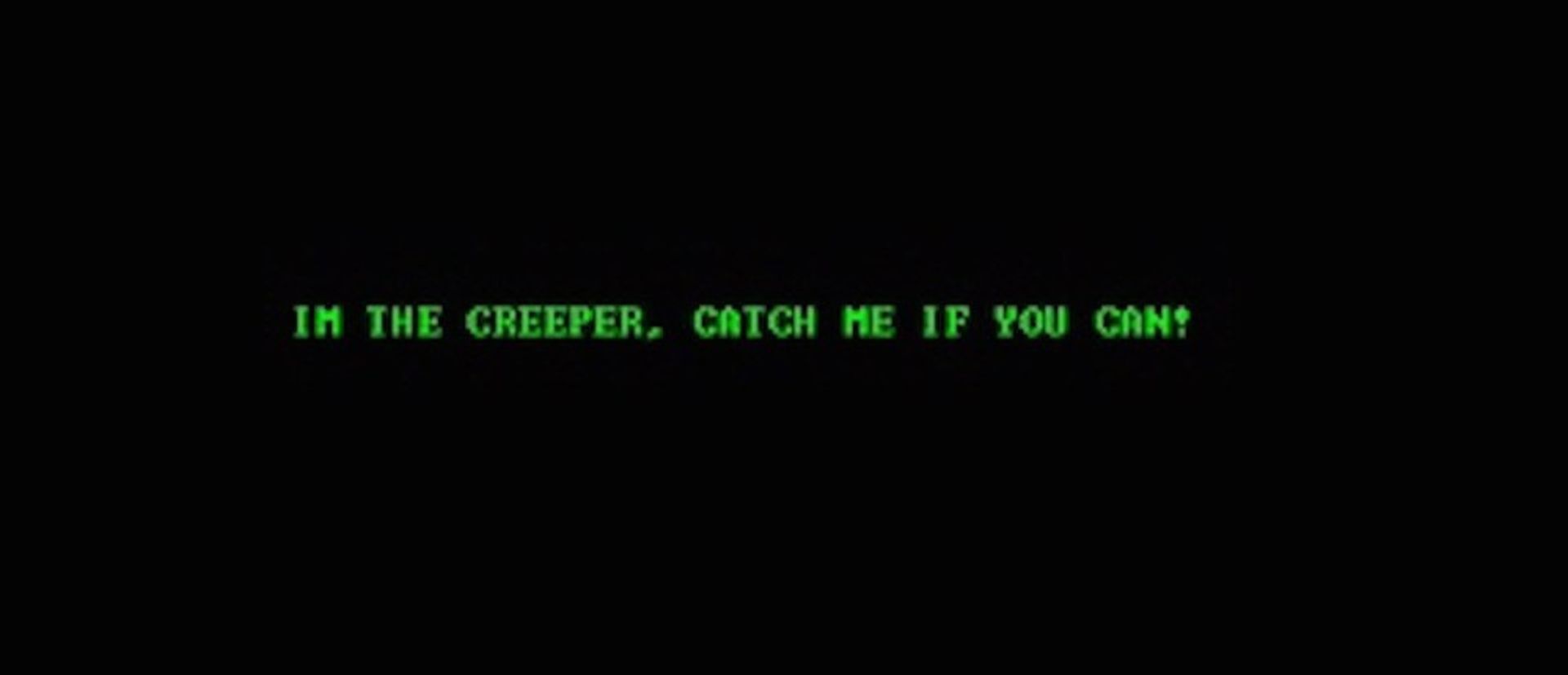

پيامي كه ويروس كريپر در سيستمهاي آلوده نمايش ميداد: «من كريپرم: اگر ميتواني من را گير بيانداز!»

ويروس Creeper در سيستم عامل Tenex و در دورهي پيش از تبديل آرپانت (ARPANET) به اينترنت جهاني ظاهر شد و با انتقال از سيستمي به سيستم ديگر، اين پيام را نمايش ميداد: «من كريپرم: اگر ميتواني من را گير بيانداز!» اين ويروس وقتي دستگاه جديدي براي آلوده كردن پيدا ميكرد، از سيستم قبلي حذف ميشد؛ چون قادر به آلوده كردن چندين دستگاه بهطور همزمان نبود.

كريپر فقط به قصد آزار و اذيت طراحي شده بود و كاركرد ديگري نداشت؛ اما اولين نرمافزاري بود كه رفتاري مشابه بدافزار داشت. كمي بعد براي از بين بردن كريپر، نرمافزار ديگري به نام ريپر (Reaper) طراحي شد.

از طرفي، برخي معتقدند عنوان اولين ويروس كامپيوتر بايد به Brain تعلق بگيرد؛ چون برخلاف Creeper، ميتوانست بدون نياز به پاك كردن خود از سيستم قبلي، تكثير شود. بسياري از بدافزارهاي امروزي قابليت خودتكثيري دارند.

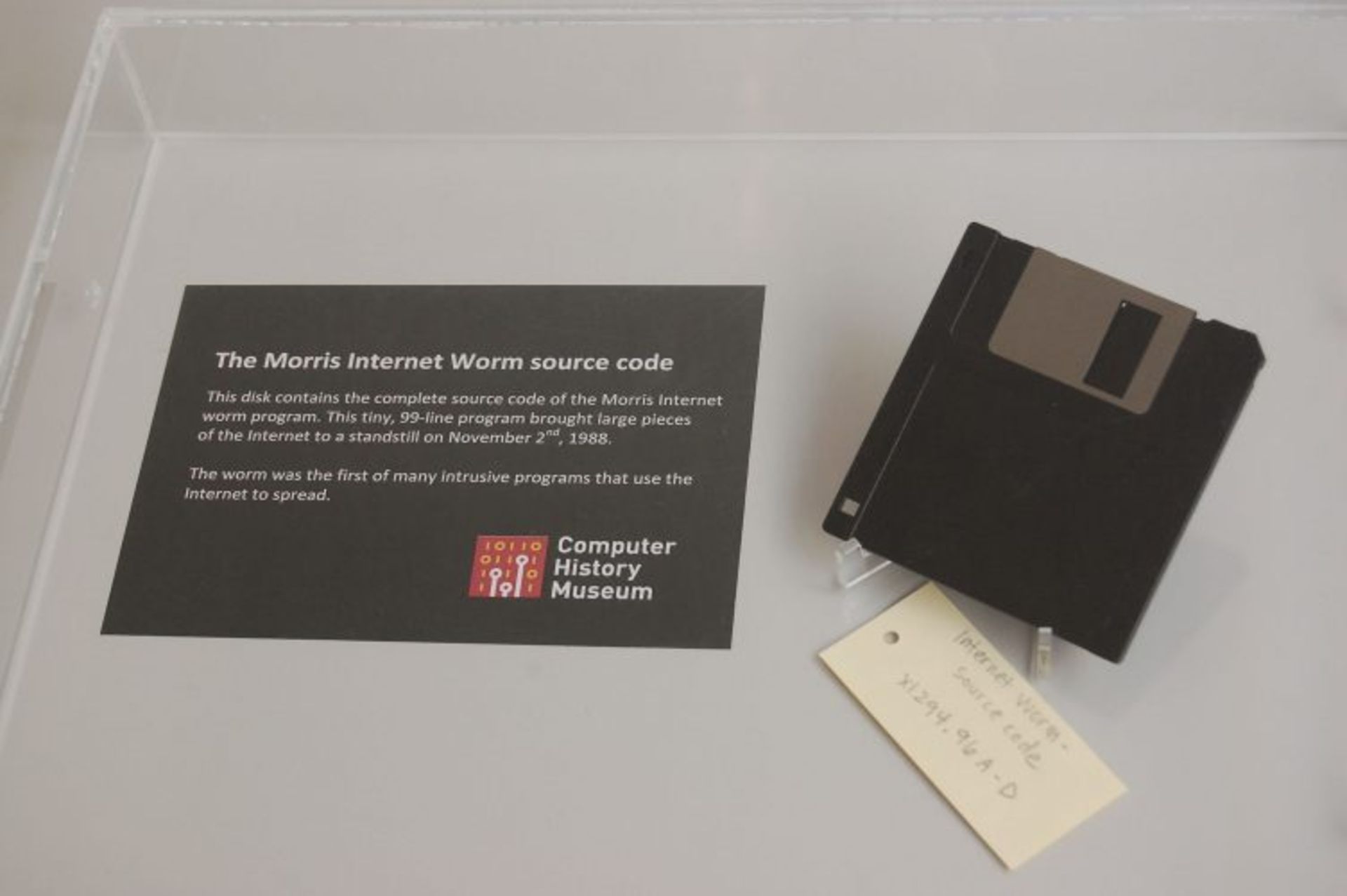

اما اولين كرم كامپيوتر كه در كانون توجه رسانهها قرار گرفت، كرم موريس (Morris) بود كه در سال ۱۹۸۸ توانست در همان ساعات اوليه اتصال به اينترنت كه در آن زمان دست دانشگاهيان و مهندسان بود، هزاران كامپيوتر را آلوده كند و بخش عظيمي از اينترنت را از كار بيندازد. برآورد مالي بهرهوري ازدسترفته به خاطر حملهي كرم موريس چيزي حدود ۱۰۰ هزار تا ۱۰ ميليون دلار محاسبه شده بود.

البته كرم موريس هم مثل ويروس Brain و Creeper دقيقاً در دستهبندي بدافزار قرار نميگيرد؛ چون در واقع آزمايشي بود كه از كنترل توسعهدهندهي آن خارج شد و خسارتي كه به بار آورد، هدفمند نبود.

سورس كد كرم موريس روي فلاپي ديسك در موزهي تاريخ كامپيوتر در كاليفرنيا

اين نرمافزار تلاش داشت اندازهي اينترنت نوظهور را با انجام يك سري اسكن تخمين بزند؛ اما اشتباهاتي كه در كد آن وجود داشت باعث اجراي غير عامدانهي حملات محرومسازي از سرويس (DoS) شد و سرعت برخي كامپيوترها را آنقدر پايين آورد كه عملا غير قابل استفاده شدند.

بعد از حملهي كرم موريس، اتصال يكپارچهي اينترنت تا چندين روز قطع بود تا از گسترش آن جلوگيري و تمام شبكه پاكسازي شود.

انواع بدافزارها

ويروس كامپيوتري (Computer Virus)

اغلب متخصصان اينترنت و رسانهها از كلمهي «ويروس» براي اشاره به هر بدافزاري كه در اخبار گزارش ميشود، استفاده ميكنند؛ درحاليكه خوشبختانه اغلب بدافزارها، ويروس نيستند. ويروس كامپيوتري فايلهاي معتبر و قانوني ميزبان را بهگونهاي تغيير ميدهد تا هر زمان كه فايل آلوده اجرا شد، ويروس هم با آن اجرا شود.

ويروس كامپيوتري خالص ديگر اين روزها رايج نيست و تنها ۱۰ درصد تمام بدافزارهاي موجود را تشكيل ميدهد. اين اتفاق خوبي است؛ چون ويروس تنها بدافزاري است كه باقي فايلها را نيز آلوده ميكند و به همين خاطر پاك كردن ويروس بهتنهايي دشوار و تقريباً غير ممكن است. حتي بهترين نرمافزارهاي آنتيويروس توان جدا كردن ويروس از ساير فايلها را ندارند و در بيشتر موارد فايلهاي آلوده را قرنطينه يا كلا پاك ميكنند.

كرم (Worm)

سابقهي حضور كِرمها در سيستمهاي كامپيوتري از ويروسها بيشتر است و به دوران بزرگرايانهها برميگردد. كرمهاي كامپيوتري با ظهور رايانامه در اواخر دههي ۱۹۹۰ پا گرفتند و به مدت تقريباً ده سال متخصص كارشناسان امنيت كامپيوتر در محاصرهي كرمهاي مخربي بودند كه بهصورت فايلهاي پيوست در رايانامه فرستاده ميشد. كافي بود متخصص رايانامهي آلوده به كرم را باز كند تا در مدتي كوتاه كل شركت آلوده شود.

ويژگي متمايز كرم كامپيوتري قابليت خودتكثيري آن است. براي مثال، كرم سرشناس Iloveyou تقريباً تمام متخصصان رايانامه در دنيا را هدف قرار دارد، سيستمهاي موبايل را پر از پيامهاي جعلي كرد، شبكههاي تلويزيوني را از كار انداخت و حتي در بعضي نقاط در كار روزنامهها وقفه ايجاد كرد. كرمهايي نظير SQL Slammer و MS Blaster هم جاپاي كرم را در تاريخ امنيت كامپيوتر محكم كردند.

كرمها برخلاف ويروسها براي تكثير نياز به اقدامي از طرف متخصص ندارند

كرمها به اين خاطر نسبت به ويروسها مخربتر و دردسرسازترند كه ميتوانند بدون نياز به اقدامي از طرف متخصص تكثير شوند. ويروسها براي فعال شدن به متخصصي نياز دارند تا آنها را همراه برنامهي آلوده اجرا كند؛ اما كرم، فايلها و برنامههاي ديگر را به كار ميگيرد تا اعمال شرورانهاش را انجام دهند. براي مثال كرم SQL Slammer از حفرهي امنيتي برطرفشده در مايكروسافت SQL استفاده كرد تا تقريباً تمام سرورهاي SQL پچنشدهي متصل به اينترنت را در ۱۰ دقيقه دچار سرريز بافر كند؛ ركوردي كه تا امروز شكسته نشده است.

تروجان (Trojan)

يكي از رايجترين انواع بدافزار، تروجان است كه اغلب خود را به شكل ابزاري معتبر و متخصصدي جا ميزند تا متخصص را وادار به نصب خود كند. تروجان از ويروس قديميتر است؛ اما بيشتر از هر بدافزار ديگري به كامپيوترهاي كنوني آسيب زده.

اسم اين بدافزار از داستان اسب تروآ گرفته شده است كه در آن، يونانيهاي باستان داخل اسب چوبي غولپيكري كه بهعنوان هديه به شهر تروآ داده شده بود، مخفي شدند و زمانيكه اسب وارد شهر شد، يونانيها از آن بيرون آمدند و شهر را تصاحب كردند. بدافزار تروجان كاركرد مشابهي دارد؛ به اين صورت كه مخفيانه و در قالب ابزاري متخصصدي مانند بهروزرساني يا دانلود فلش وارد سيستم ميشود و به محض ورود، حمله را آغاز ميكند.

بيشتر بخوانيد:تروجان چيست و چگونه از آنها جلوگيري كنيم؟

تروجان براي دسترسي پيدا كردن به اطلاعات سيستم بايد توسط متخصص اجرا شود. اين بدافزار اغلب ازطريق رايانامه يا بازديد از وبسايتهاي آلوده به سيستم منتقل ميشود. رايجترين نوع تروجان بهطور طعنهآميزي خود را بهصورت برنامهي آنتيويروس نشان ميدهد و بهصورت پيام پاپآپ ادعا ميكند كامپيوتر شما به ويروس آلوده شده است و براي پاك كردن آن بايد اين «نرمافزار» را نصب كنيد. متخصصان هم فريب آن را ميخوردند و با نصب بدافزار، تروجان را مانند خونآشامي كه براي ورود به خانهي قرباني نياز به دعوت شدن دارد، به كامپيوتر خود دعوت ميكنند.

رايجترين نوع تروجان در قالب برنامهي آنتيويروس متخصص را به دانلود خود وادار ميكند

تروجان بسته به قابليتهايش ميتواند به همهي اطلاعات روي سيستم دسترسي داشته باشد؛ از جمله اطلاعات ورود به اكانت و رمز عبور، اسكرينشاتها، اطلاعات مربوط به سيستم، جزييات حسابهاي بانكي و بسياري موارد ديگر؛ بعد از دسترسي، تروجان اين اطلاعات را جمعآوري ميكند و براي هكر ميفرستد. گاهي تروجان به هكرها اجازه ميدهد اطلاعات را تغيير بدهند يا برنامهي ضد بدافزار سيستم را خاموش كنند.

به دو دليل مقابله با تروجان دشوار است:

۱- نوشتن تروجان آسان است و هر ماه ميليونها نسخه از آن ساخته ميشود.

۲- تروجان با فريب متخصص گسترش مييابد؛ به همين خاطر نميتوان با بستههاي امنيتي يا فايروال يا روشهاي سنتي جلوي آنها را گرفت.

جاسوسافزار (Spyware)

كار جاسوسافزار از اسمش پيدا است؛ جاسوسي كردن و سرك كشيدن به كامپيوتر و دستگاههاي ديگران. جاسوسافزار به سابقهي مرورگر شما، اپليكيشنهايي كه استفاده ميكنيد يا پيامهايي كه ميفرستيد، دسترسي دارد. جاسوسافزار ميتواند بهصورت تروجان يا روشهاي ديگر دانلود و وارد دستگاه شود.

براي مثال نوار ابزاري كه براي مرورگر خود دانلود ميكنيد، ممكن است حاوي جاسوسافزاري باشد كه فعاليتهاي شما را در اينترنت مشاهده ميكند؛ يا تبليغات مخرب ممكن است كد جاسوسافزار را ازطريق دانلود ناخواسته و بهطور مخفيانه به كامپيوتر شما منتقل كنند.

وجود جاسوسافزار در سيستم زنگ خطري است براي تهديدات جديتر در آينده

در برخي موارد، نوعي از جاسوسافزار بهعنوان نرمافزاري با هدف كنترل استفاده از اينترنت كودك به والدين فروخته ميشود و به گونهاي طراحي شده است تا نرمافزارهاي امنيتي و آنتيويروس آن را ناديده بگيرند. از طرفي، برخي شركتها از جاسوسافزار براي نظارت مخفيانه بر متخصصان خود استفاده ميكنند.

جاسوسافزارها اغلب بهآساني قابل حذفاند؛ چون برخلاف بدافزارهاي ديگر، قصد و غرض مخرب و شرورانهاي ندارند؛ كافي است فايل اجرايي جاسوسافزار را پيدا كنيد و جلوي اجرا شدن آن را بگيريد.

نيت جاسوسافزار به بدي ديگر بدافزارها، از جمله تروجان با دسترسي از راه دور نيست؛ اما هردو از روشي مشابه براي ورود به سيستم استفاده ميكنند. درنتيجه، وجود جاسوسافزار در سيستم زنگ خطري است براي متخصص كه سيستم او ضعفي دارد و بايد قبل از مواجهه با تهديدات جديتر، برطرف شود.

باجافزار (Ransomware)

اكثر بدافزارها ترجيح ميدهند تا جاي ممكن از ديد متخصص مخفي بمانند تا بتوانند اطلاعات بيشتري را دور از چشم او سرقت كنند؛ اما باجافزار به خاطر ماهيت خاص خود معمولاً برعكس عمل ميكند.

باجافزار اغلب ازطريق فايل پيوست يا لينكي در رايانامههاي فيشينگ وارد سيستم ميشود، آن را آلوده ميكند و با رمزگذاري دادههاي متخصص يا بيرون انداختن او از سيستم، از او باج ميخواهد؛ و براي اينكه به متخصص دسترسي دوباره به سيستم يا اطلاعات قفل شدهاش را بدهد، از او ميخواهد ازطريق بيتكوين يا رمزارزهاي ديگر، مبلغي به حساب هكر واريز كند.

شايد اين روش به انديشه متخصصين ساده بيايد و با خودتان بگوييد هيچ كس فريب آن را نخواهد خورد؛ اما واقعيت اين است كه اين روش واقعا مؤثر است و بهدفعات، فعاليت شركتها، بيمارستانها، ادارات پليس و حتي كل شهر را با اشكال جدي روبهرو كرده. تنها در سال ۲۰۱۶، مجرمان سايبري بيش از يك ميليارد دلار ازطريق حملات باجافزار به جيب زدند. طبق گزارش يوروپل، حملات باجافزاري، بسياري از تهديدات سايبري جهان را در سال ۲۰۱۷ زير سايه خود برده بودند.

اكثر باجافزارها مانند تروجان ازطريق نوعي مهندسي اجتماعي و دستكاري روانشناختي متخصص گسترش پيدا ميكنند. بعد از اجرا شدن، اكثرا در چند دقيقهي اول فايلهاي متخصص را پيدا و رمزگذاري ميكنند؛ اگرچه تعدادي هم ممكن است از تكنيك انتظار استفاده كنند و با چند ساعت تماشاي متخصص، برآورد كنند چقدر ميتوانند از او اخاذي كنند يا اگر بكاپي از فايلها وجود دارد، آنها را هم پاك يا رمزگذاري كنند.

يكچهارم قربانيان باجافزار مبلغ باج را به هكر پرداخت ميكنند و ۳۰ درصد آنها هيچگاه به فايلهاي خود دسترسي پيدا نميكنند

مثل هر نوع بدافزار ديگري، ميتوان از حملهي باجافزار جلوگيري كرد؛ اما به محض اجرا شدن، اگر بكاپ خوبي از فايلها وجود نداشته باشد، بهسختي ميتوان آسيب واردشده به سيستم را برطرف كرد. طبق مطالعات، حدود يكچهارم قربانيان مبلغ باج را به هكر پرداخت ميكنند و از اين تعداد، ۳۰ درصد نميتوانند حتي بعد از پرداخت باج به فايلهاي رمزگذاريشدهي خود دسترسي داشته باشند. باز كردن قفل فايلهاي رمزگذاريشده، اگر ممكن باشد، به ابزارهاي خاص و مقدار قابل توجهي خوشاقبالي نياز دارد. براي در امان ماندن از حملهي باجافزار، بهترين توصيه اين است از تمام فايلهاي مهم و حياتي خود بهصورت آفلاين بكاپ تهيه كنيد. البته اگر نابغهاي مثل اليوت آلدرسونِ سريال Mr. Robot بخواهد اين حمله را سازماندهي كند، تقريباً هيچ اميدي به در امان ماندن فايلهاي بكاپتان نيست.

وايپر (Wiper)

بدافزار وايپر هدفي ساده دارد: پاك كردن تمام اطلاعات كامپيوتر يا شبكهي مدانديشه متخصصين. فرايند پاك كردن اطلاعات از روي سيستم ممكن است بعد از اينكه اطلاعات استخراج و به مكان ديگري منتقل شد، توسط مهاجمان صورت بگيرد يا ممكن است تنها با هدف از بين بردن كل اطلاعات بدون هيچ بكاپي انجام شود.

نمونههايي از بدافزار وايپر در حمله به شركتهاي نفت و انرژي و سرقت اطلاعات و سپس پاك كردن اين اطلاعات از روي سيستم به كار رفته است. برخي از اين وايپرها تنها به پاك كردن اطلاعات بسنده نميكنند و كل هارد حاوي اين اطلاعات را رمزگذاري و غير قابل استفاده ميكنند.

يكي از معروفترين حملات وايپر، باجافزار پتيا (Petya) بود كه بانكهاي مركزي، فرودگاههاي بينالمللي و حتي نيروگاههاي اتمي در دنيا را هدف قرار داد. ابتدا تصور ميشد نيت پتيا باجخواهي است؛ اما محققان متوجه شدند قربانيان اين حمله هيچ راهي براي دسترسي به اطلاعات خود با پرداخت باج نداشتند و اينكه هدف پتيا از ابتدا نابودي بدون بازگشت اطلاعات بوده است.

آگهي افزار (Adware)

هدف غايي اغلب مجرمان سايبري كسب درآمد است و براي برخي از آنها، استفاده از آگهيافزار روش خوب و كمدردسري براي اين كار است. آگهيافزار دقيقاً همان كاري كه از اسمش برميآيد، انجام ميدهد و طوري طراحي شده است تا تبليغات را به متخصص تحميل كند. در برخي موارد تنها راه خلاصي از شر اين تبليغات مزاحم، كليك كردن روي آنها است و هر كليك هم براي مجرم سايبري، درآمدزايي ميكند.

در بيشتر موارد، آگهيافزارها كاري به اطلاعات قرباني ندارند و آسيبي به دستگاه وارد نميكنند؛ فقط بينهايت آزاردهنده هستند و متخصص را مجبور ميكنند مرتب روي پنجرههاي پاپآپ كليك كند تا آنها را ببندد. بااينحال، اگر اين اتفاق روي موبايل موبايل بيفتد، باعث كاهش سريع شارژ باتري ميشود يا با اشغال كل صفحهي نمايش، استفاده از موبايل را عملا غير ممكن ميكند.

بات نت (Botnet)

در حملهي باتنت (مخفف robot network)، مجرمان سايبري به كمك بدافزار و بهطور مخفيانه كنترل شبكهاي از دستگاههاي متصل به اينترنت را به دست ميگيرند و با صدور دستور به كامپيوترهاي آلوده و تحت كنترل (شبيه دستهاي از زامبيها!)، اقدام به حملات هماهنگشده در مقياس بزرگ، از جمله حملات DDoS ميكنند كه طي آن ترافيك زيادي به سمت وبسايت يا سرويس قرباني هدايت و باعث آفلاين شدن آن ميشود.

از ديگر حملات رايجي كه به كمك باتنت انجام ميشود ميتوان به ارسال هرزنامه در سطح بسيار گسترده، سرقت دادههاي مالي و در مقياسهاي كوچكتر، هدفهاي مشخصي از جمله شبكهي اينترنتي دانشگاه براي آفلاين كردن سرورها، اشاره كرد.

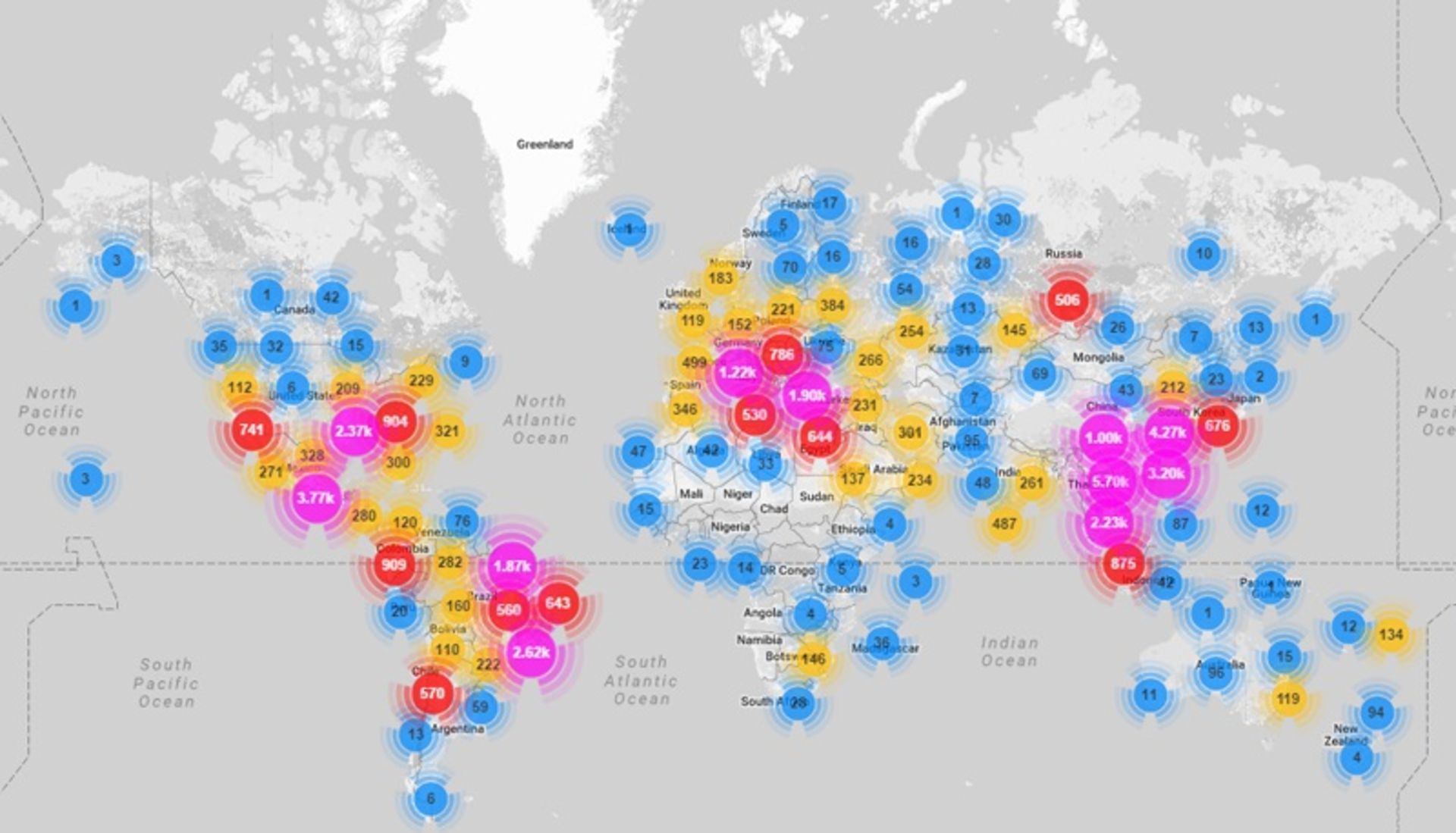

آي پي دستگاههاي آلوده به باتنت ميراي در ۱۶۴ كشور مشاهده شد

باتنتها طوري طراحي ميشوند تا متخصص كاملاً از فعاليت آنها و كنترل دستگاه خود بيخبر بماند. هرچه دستگاههاي بيشتري به اينترنت وصل ميشوند، قربانيان بيشتري مورد حملات باتنتها قرار ميگيرند. باتنت معروف Mirai كه اواخر سال ۲۰۱۶ سرعت خدمات اينترنتي در آمريكا را بهشدت كاهش داد، تا حدي وابسته به دستگاههاي مبتني بر اينترنت اشيا بود كه به خاطر امنيت پايين و نبود ابزاري براي از بين بردن بدافزار، بهراحتي به شبكهي تحت كنترل اين باتنت متصل شدند.

بدافزار استخراج رمزارز

موفقيت چشمگير بيتكوين، رمزارزها را در مركز توجه عموم قرار داده است. در بسياري موارد، اين رمزارزها خريداري نميشوند، بلكه متخصصان با دراختيار گذاشتن قدرت پردازش بخشي از شبكهي كامپيوتري يا وبسايت خود، به استخراج آنها مشغولاند.

در اين بين، استخراج رمزارزها مورد سوءاستفادهي مجرمان سايبري نيز قرار گرفته است. البته استخراج رمزارز فعاليتي غير قانوني نيست؛ اما برخي مهاجمان سايبري به منظور دستيابي به بيشترين مقدار رمزارز، با استفاده از بدافزار و بهطور مخفيانه، كامپيوتر متخصصان ديگر را تحت كنترل ميگيرند و به باتنت متصل ميكنند؛ بدون آنكه صاحب كامپيوتر از اين اتفاق آگاه باشد.

يكي از بزرگترين شبكههاي رمزارز مجرمان سايبري، باتنت Smominru نام دارد و گفته ميشود متشكل از ۵۰۰ هزار سيستم است و عاملانش دست كم ۳٫۶ ميليون دلار به جيب زدهاند.

معمولاً استخراجگر رمزارز، كد مخربي به دستگاه قرباني وارد ميكند تا از قدرت پردازش دستگاه براي اجراي اعمليات استخراج در پسزمينه استفاده كند. اين فرايند سرعت سيستم متخصص را آنقدر پايين ميآورد تا بالاخره متوقف ميشود و متخصص گمان ميكند اين اشكال بيدليل پيش آمده است.

كامپيوترهاي شخصي و سرورهاي ويندوز بهطور متداول براي استخراج رمزارز استفاده ميشوند؛ اما اخيراً، دستگاههاي مبتني بر اينترنت اشيا هم به خاطر نبود امنيت و ماهيت متصل بودن آنها، مورد توجه مجرمان سايبري قرار گرفتهاند.

طبق تحليل تيم امنيت سايبري Cisco Talos، يك سيستم آلوده ميتواند روزانه ۰٫۲۸ واحد رمزارز مونرو استخراج كند؛ بدين ترتيب، شبكهاي متشكل از ۲هزار سيستم آلوده ميتواند در روز ۵۶۸ دلار و بيش از ۲۰۰ هزار دلار در سال براي هكرها درآمدزايي كند.

روت كيت (Rootkit)

روتكيت بدافزاري است كه با هدف كنترل از راه دور كامپيوتر، بدون اينكه متخصص يا نرمافزارهاي امنيتي متوجه حضور آن شوند، طراحي شده است. مجرمان سايبري به كمك روتكيت ميتوانند فايل اجرا كنند، اطلاعات سرقت كنند، تنظيمات سيستم و نرمافزارها را دستكاري كنند يا حتي بدافزارهاي ديگري نصب كنند. روتكيت ميتواند ازطريق نصب و اجراي اپليكيشنها يا حملات فيشينگ و حفرههاي امنيتي به سيستم راه پيدا كند.

روتكيت يكي از خطرناكترين تهديدات سايبري بهحساب ميآيد؛ چون ميتواند حضور خود را پنهان كند و حتي برنامههاي ضد بدافزار سيستم را از كار بيندازد و به اپليكيشنهاي نصبشده آسيب جدي وارد كند. هكرها به كمك روتكيت ميتوانند جاسوسي كنند، حملات DDos ترتيب بدهند و دادههاي باارزش را سرقت كنند.

روتكيت يكي از خطرناكترين تهديدات سايبري است؛ چون ميتواند حضور خود را پنهان كند

براي جلوگيري از و شناسايي حملهي روتكيت، روي لينكهاي مشكوك كه معمولاً ازطريق رايانامه به سيستم شما وارد ميشوند، كليك نكنيد، از برنامههاي تخصصي براي اسكن كامپيوتر استفاده كنيد، سيستم خود را هميشه بهروز نگه داريد و ترافيك اينترنت خود را كنترل كنيد. پيدا كردن و از بين بردن روتكيت پس از نصب روي سيستم كار بسيار دشواري است؛ براي همين متخصصان امنيت سايبري تأكيد ميكنند در اين مورد مثل تمام موارد ديگر، پيشگيري بهتر از درمان است.

بدافزار بدون فايل (Fileless Malware)

بدافزار بدون فايل در دستهبندي جداگانهاي از بدافزارها قرار نميگيرد، بلكه بيشتر توصيف چگونگي سازوكار آنها است. بدافزارهاي قديمي به كمك سيستم فايلي، دستگاههاي هدف را آلوده ميكنند؛ اما بدافزارهاي بدون فايل كه امروزه بيش از ۵۰ درصد تمام بدافزارها را شامل ميشوند، بهطور مستقيم از فايل يا فايل سيستم استفاده نميكنند؛ در عوض فقط در حافظهي دستگاه پخش ميشوند يا از كليدهاي رجيستري، رابط برنامهنويسي متخصصدي (API) يا وظايف زمانبنديشده كه «بدون فايل» هستند، استفاده ميكنند.

اين مدل بدافزار در پي موفقيت برنامههاي آنتيويروس و سيستمهاي ضد بدافزار در شناسايي و برطرف كردن حملات سايبري و همچنين با افزايش احتياط و آگاهي متخصص هنگام مواجه با رايانامهها و فايلهاي پيوست عجيب و غير منتظره ظهور كرد. حالا كه متخصص تمايلي به باز كردن رايانامه و لينكهاي آلوده ندارد و اكثر سيستمها از برنامههاي آنتيويروس بهروز استفاده ميكنند، هكرها براي رسيدن به مقاصد شومشان مجبور به طراحي نوعي بدافزار شدند كه بتواند از پس اين دو سد برآيد.

مهاجمان با بهرهبرداري از زيرساخت سيستم و دسترسي به آن، فايل و فولدرهاي مخفي يا اسكريپتهايي ايجاد ميكنند تا به كمك آنها سيستم را آسيبپذير كنند، شبكهها را به هم متصل كنند و در آخر سرورها را تحت كنترل خود درآورند.

ماهيت بدفزار بدون فايل طوري است كه تشخيص آن و حفاظت سيستم دربرابر آن به كمك نرمافزارهاي آنتيويروس بسيار دشوار است. بااينحال، رفع حفرههاي امنيتي، بهروز نگه داشتن سيستم و حذف يا كاهش دسترسيهاي غير ضروري ادمينها ميتواند تا حدي خطر حملهي اينگونه بدافزارها را كاهش بدهد.

بدافزار ويندوز

زماني بود كه بسياري از افراد فكر ميكردند فقط سيستم عامل ويندوز مايكروسافت هدف حملات بدافزارها قرار ميگيرد؛ اين هم به اين خاطر بود كه زماني متداولترين سيستم عامل، ويندوز بود و هكرها هم ويروسها و بدافزارها را متناسب با اين سيستم عامل طراحي ميكردند. سيستم عامل ويندوز همچنان با چالش بدافزار دستوپنجه نرم ميكند و نسخههاي قديميتر آن بيشتر از هر سيستم ديگري در خطر حملات سايبري هستند؛ اما بدافزار به هيچوجه تنها مختص پيسي ويندوزي نيست و هر دستگاهي كه قابليت اتصال به اينترنت دارد، با تهديد بدافزار روبهرو است.

بدافزار مك

سالها گمان ميشد سيستم عامل مك كاملاً دربرابر حملهي بدافزارها مصون است. اما در طول دههي ۱۹۹۰، بدافزارهايي طراحي شد كه سيستم عامل ويندوز را هدف گرفته بودند؛ اما توانستند مك اواس را نيز آلوده كنند. بين سالهاي ۱۹۹۵ تا ۱۹۹۸، بدافزارهايي مانند Concept و Laroux، مكهايي را كه از برنامههاي آفيس مايكروسافت استفاده ميكردند، آلوده كردند. البته اين بدافزارها مخرب نبودند و در مورد Concept، تنها پيامي با عنوان «1ّ» در پيسي و مك نمايش داده ميشد و Laroux هم تنها صفحهاي ماكرو با همين نام در پروژهي اكسل متخصص باز ميكرد.

اما در اواسط دههي ۲۰۰۰، هكرها شروع به طراحي بدافزارهايي كردند كه سيستم عامل مك را هدف ميگرفت و حالا اگرچه دستگاههاي ويندوزي همچنان بار سنگيني حملات بدافزاري را به دوش ميكشند؛ اما سيستم عامل مك بهطور مرتب هدف جرايم سايبري از جمله تروجانهاي بَكدُر، دانلود نرمافزارهاي آلوده و حملات باجافزاري قرار ميگيرد.

بدافزار اندرويد

هر نوع بدافزاري كه براي آلوده كردن كامپيوترها طراحي شده است، از جمله تروجان، باجافزار يا آگهيافزارها، حالا نسخهاي براي آلوده كردن موبايل هوشمند دارد. حجم اطلاعاتي كه امروزه روي موبايلهاي موبايل ذخيره ميشود، آنها را به اهدافي بسيار باارزشتر و وسوسهانگيزتر از كامپيوتر تبديل كرده است.

زمانيكه موبايل هوشمند به بدافزار آلوده شود، دسترسي هكر را به قابليت موقعيتيابي، عكسبرداري و استراق سمع به كمك دوربين و ميكروفون موبايل ممكن ميكند.

در بين موبايلها، آن دسته كه مبتني بر سيستم عامل اندرويد هستند، بيشتر از سايرين مورد حملهي بدافزارها قرار ميگيرند. اكوسيستم متن باز اندرويد آن را به هدفي وسوسه انگيز براي مجرمان سايبري تبديل كرده است.

هكرها با ترغيب متخصص به دانلود اپليكيشنهاي آلوده از فروشگاههايي غير از گوگلپلي، به موبايل هوشمند دسترسي پيدا ميكنند. در مواردي، اين بدافزارها به شكل اپليكيشنهاي متخصصدي و معروف مانند واتساپ درآمده و بيش از يك ميليون بار دانلود شدهاند.

بدافزار آيفون

اكوسيستم آيفون به خاطر سياستهاي سختگيرانهتر اپل نسبت به اندرويد، از امنيت بيشتري برخوردار است. بدافزار آيفون پديدهي نادري است؛ اما مواردي بوده كه هكرها راههايي براي ورود به اين موبايلها و نصب جاسوسافزار پيدا كردهاند.

مادامي كه دستگاه آي اواس شما جيلبريك نشده باشد، راه نفوذ بدافزار به آن بسيار دشوار خواهد بود. ويروسها براي گسترش به تعامل با برنامههاي سازندهي سيستم نياز دارند؛ اما سيستم عامل آيفون چنين تعاملي را بسيار محدود ميكند.

آي اواس بهگونهاي طراحي شده است تا هر اپليكيشن در فضاي مجازي جداگانهاي اجرا شود؛ درنتيجه تعامل اپليكيشنها محدود و گسترش ويروس با اشكال روبهرو ميشود. در كنار اين مورد، اپليكيشنهاي اپل تنها از اپاستور دانلود ميشود و اپل روند مطالعه سختگيرانهاي بر اپليكيشنهاي اپاستور اعمال ميكند؛ درنتيجه بسيار بعيد است اپليكيشنهاي آلوده به بدافزار از اپاستور سر درآورند.

بدافزار اينترنت اشيا

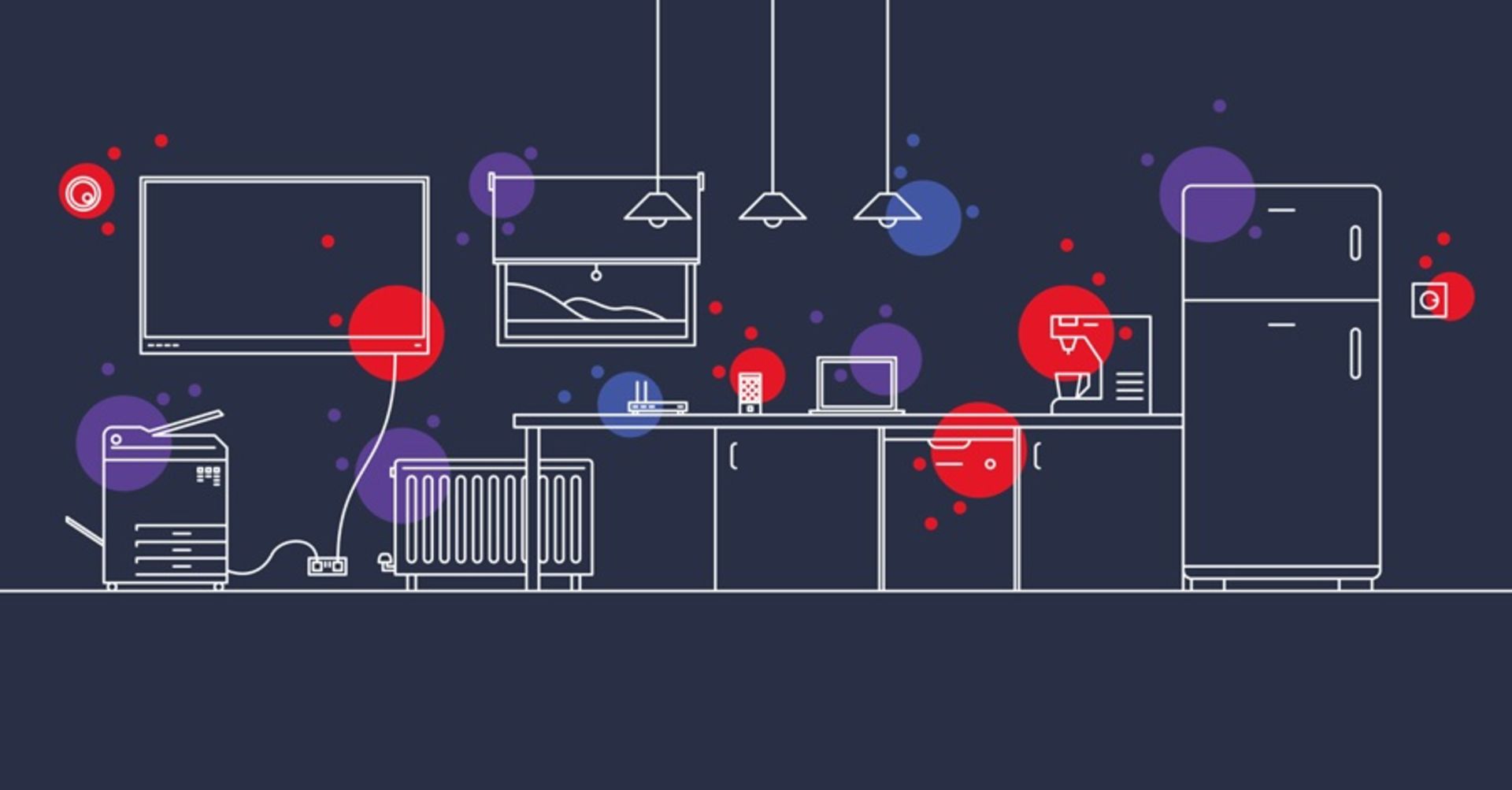

هر وسيلهاي كه قابليت اتصال به اينترنت داشته باشد، اين پتانسيل را دارد تا مورد حملهي سايبري قرار بگيرد. ظهور دستگاههاي متصل به اينترنت اشيا فوايد بسياري براي صنايع، محيط كار و خانه داشته است؛ اما در را به روي فعاليتهاي جديد مجرمان سايبري باز كرده است.

برخي از دستگاههاي مبتني بر اينترنت اشيا، از سيستمهاي كنترل صنايع گرفته تا اسباببازيهاي كودكان، از امنيت سايبري مطلوبي برخوردار نيستند. يكي از رايجترين حملات سايبري كه اين وسايل را هدف قرار ميدهد، حملهي بدافزارهايي است كه آنها را به باتنت متصل ميكند. دستگاههايي مانند روتر، سيستمهاي هوشمند نورپردازي، پخشكنندهي ويدئو و دوربينهاي مداربسته بهراحتي به بدافزار آلوده ميشوند و ميتوانند در حد حملهي DDos باتنت Mirai، فاجعه به بار آورند.

شبكهي دستگاههاي آلوده به Mirai عمدتا از محصولات مبتني بر اينترنت اشيا تشكيل شده بود و آنقدر قوي بود كه توانست بخش عظيمي از اينترنت را كُند يا متوقف و حتي دسترسي به بسياري از سرويسهاي محبوب را غير ممكن كند.

دستگاههاي آلوده به Mirai به روال عادي خود ادامه دادند و اشكالي براي خود دستگاه ايجاد نشد؛ اما بدافزار BrickerBot فضاي ذخيرهسازي دستگاههاي آلوده را خراب كرد و عملا آنها را از كار انداخت.

دوربينهاي خانگي متصل به شبكهي اينترنت، درست مانند موبايلهاي موبايل ميتوانند به ابزاري براي جاسوسي هكرها تبديل شوند. برخي از اين دوربينهاي مداربسته آنقدر از لحاظ امنيتي ابتدايي هستند كه بدافزار توانسته است بهراحتي تعداد زيادي از آنها را آلوده كند.

راههاي محافظت دربرابر بدافزارها

برخي از ابتداييترين روشهاي امنيت سايبري ميتواند كمك زيادي به حفاظت سيستمها و متخصصان دربرابر حملات بدافزاري بكند. براي مثال، اطمينان از بهروز بودن نرمافزارها و سيستم عامل به محض انتشار بستههاي بهروزرساني و امنيتي، متخصصان را دربرابر بسياري از حملات سايبري محافظت ميكند.

يكي از دلايلي كه سرويس سلامت همگاني انگليس به آن شدت مورد آسيب باجافزار WannaCry قرار گرفته بود، اين بود كه بخشهاي زيادي از سيستم، هفتهها بعد از عرضهي بستههاي امنيتي، هنوز بهروزرساني نشده بودند.

شايد بهروزرساني و نصب بستههاي امنيتي مخصوصا در مورد شبكهي بزرگي از سيستمهاي متصل، كار وقتگيري باشد؛ اما ثابت شده است با همين اقدام ميتوان از بسياري از حملات بدافزارها و تبعات بعضا جبرانناپذير آنها جلوگيري كرد.

افزايش آگاهي و احتياط متخصص، از بسياري از حملات سايبري جلوگيري ميكند

نصب نرمافزارهاي امنيت سايبري ميتواند در اين زمينه كمك كند. بسياري از اين نرمافزارها بهطور مرتب مكانيزم تشخيص و مقابله با بدافزارهاي جديد را بهروزرساني ميكنند تا براي هر تهديد احتمالي آمادگي لازم را داشته باشند.

كاربران نيز بايد در خصوص امنيت سايبري، گشتوگذار امن در اينترنت و خطرها رايانامههاي فيشينگ يادگيري ببينند و نسبت به كليك و دانلود لينكهاي مشكوك، محتاطانهتر رفتار كنند. اگر متخصصان سطح آگاهي خود را در خصوص امنيت سايبري بالا ببرند، بسياري از حملات بدافزاري در رسيدن به اهدافشان ناموفق خواهد بود.

آيا شما متخصص اخبار تخصصي، علمي، تكنولوژيكي، فناوري مرجع متخصصين ايران تجربهي مواجه با بدافزارهايي كه در اين مقاله به آن اشاره شد، داريد؟ تجربهي خود از اين اتفاق و نحوهي مقابله با آن را با ما به اشتراك بگذاريد.

هم انديشي ها